چکیده

از آنجا که اداره جوامع کنونی بدون استفاده از راه حلهاي مبتنیبر فناوري اطلاعات تقریباً غیرممکن بنظر میرسد و مفاهیمی چون دولت الکترونیکی، تجارت الکترونیکی، بهداشت، آموزش و بانکداري الکترونیکی جزء راهبردهاي اصلی حکومتهاست، اهمیت پرداختن به موضوع امنیت اطلاعات بیش از پیش نمایان میگردد.

به طور کلی فایروال یکی از محصولات امنیتی پرکاربرد در برقراري امنیت شبکههاي کامپیوتري است. به همین دلیل تکنولوژي فایروالهاي در طول عمر این محصول تغییرات زیادي داشته است. این تغییرات بیشتر به دلیل تولد ایدههاي جدید در تهدیدات شبکهاي بوده است. در این مقاله تلاش خواهد شد که اخیرترین تکنولوژي در تولید فایروال معرفی شود. این تکنولوژي که منجر به تولید محصول UTM میشود، سطوح مختلفی از تهدیدات شبکه اي را کنترل میکند و پیشبینی میشود تا چند سال آینده جایگزین فایروالهاي امروزي شود.

مقدمه

گسترش استفاده از فضاي تبادل اطلاعات در کشور طی سالهاي گذشته و برقراري ارتباط از طریق وب، موجب افزایش بکارگیري فنآوري اطلاعات و وابستگی نهادهاي مختلف اجتماعی به این پدیده گردیده است.

از زمانیکه برخی از نگرانیها در خصوص تعرض به حریم خصوصی افراد و سازمانها ظاهر گردید، متخصصان فنآوري اطلاعات جهت جلوگیري از این تهدیدات و حمایت از اطلاعات خصوصی بنگاهها، افراد و دستگاههاي مختلف تلاشهاي ارزشمندي را ساماندهی نمودند تا فضاي اعتماد به تبادلات الکترونیکی دچار آسیب کمتري شود.

تولید محصولات مختلف امنیتی اعم از تجهیزات سخت افزاري و نرم افزارها در حوزه هاي گوناگون ICT، ارائه راهکارها و تدوین سیاستهاي خرد و کلان جهت صیانت از فضاي تبادل اطلاعات، تربیت نیروهاي مختصص به منظور حفاطت از شبکههاي تبادل اطلاعات همچنین ایجاد آمادگی در برابر حوادث ناشی از تهدیدات الکترونیکی، همگام با پیشرفت دانش IT در صحنه دنیاي دیجیتال نمود بیشتري پیدا کردند. در این میان همزمان با رشد و توسعه انواع آسیبپذیريها در سیستمهاي رایانهاي، تکنولوژي در راستاي محافظت از این سیستمهاي نیز ارتقاء یافتهاند.

رویکرد جدید تهدیدات الکترونیکی عموماً براساس تهدید بر محتوا تلقی میشود. این رویکرد بیشتر به دلیل حضور تجهیزات امنیتی پایینتر از لایه محتوا صورت گرفته است. بدیهی است که امنیت در لایههاي بالا، مخصوصاً در محتوا بسیار پیچیده است و البته بالاترین سطح امنیت سازمان نیر امنیت در سطح محتوا میباشد. بر این اساس تکنولوژي تجهیزات امنیتی نیز باید به سمت محافظت از تهدیدات محتوایی حرکت کنند. تکنولوژي UTM اخیرترین ایده در تجهیزات امنیتی است که تلاش میکند امنیت سازمان را تا سطح محتوا حفظ نماید. این تکنولوژي به عنوان نسل جدید از محصولات فایروال منظور میشود و پیشبینی میشود که در آینده نزدیک، محصول UTM به عنوان محصول امنیتی ضروري در سازمانها جایگزین فایروال شود.

در این مقاله تلاش خواهد شد که محصول UTM معرفی شده و مزایا و معایب آن برشمرده شود. براین اساس در ادامه این مستند، و در بخش دوم ضمن بیان نیازمنديهاي امنیتی محصول فایروال و UTM، ضرورت وجود این تکنولوژي بررسی میشود. در بخش 3 معماري و مکانیسمهاي امنیتی محصولات UTM شرح داده میشود. در پایان نتیجهگیري و جمعبندي ارائه میشود.

تکنولوژي فایروال و نیازمنديهاي جدید

تهدیدات محتمل سیستمهاي رایانه اي

به منظور مقابله با تهدیداتی که حوزههاي مختلف فنآوري اطلاعات ممکن است با آنها مواجه باشد، شناخت نوع تهدید ضروري به نظر میرسد. بدیهی است سیستم یکپارچه مقابله با تهدیدات باید بصورت مشخص انواع مورد نظر را پوشش داده و راهکارهاي پیشنهادي را ارائه نماید.

انواع حملات و تهدیدات را میتوان به صورت زیر دستهبندي نمود:

- حملات تخریب سرویس

- حمله از طریق برنامه مخرب

- حمله انسانی و فیزیکی

در هر یک از دسته حملات فوق، فعالیتهاي متفاوتی از سوي مخربین قابل انجام است.در این بخش فهرستی از این فعالیتها بیان میشوند.

حملات تخریب سرویس

در این نوع حمله، مهاجم تلاش مینماید تا دسترسی منابع رایانه توسط سایر کاربران را ناممکن سازد. براي دستیابی به این هدف، چنانچه منابع مشترك سیستم به گونهاي توسط مهاجم اشغال گردیده و حجم استفاده از آنها افزایش یابد که دیگران قادر به استفاده از آنها نباشند، عملاً حمله به منابع سیستم صورت گرفته است. این نوع حمله میتواند به تخریب منابع منجر گردد و یا استفاده از آنها را غیرممکن سازد. برخی از فعالیتهاي این نوع تهدید بصورت زیر قابل بیان است.

- تخریب، پر کردن و خذف فایلهاي اساسی دیسک

- تولید پردازش و اشغال پهناي باند پردازنده

- تخریب و کنترال سرویسهاي شبکه توسط مهاجم

- ذخیره پیامهاي پخش شده، ارسال پیام و درخواست پاسخ از رایانههاي شبکه

- استفاده از اتصالهاي غیر باز

حمله از طریق برنامه مخرب

در این نوع حملات، برنامهها بهگونهاي نوشته میشوند که رفتاري مخرب و غیر عادي داشته باشند. معمولاً این برنامهها از طرق مختلف براي کاربران رایانه ارسال شده و کاربر بدون توجه به وجود دستورالعمل مخرب نسبت به اجراي آن اقدام مینماید. شیوههاي مختلف تخریب این برنامهها بصورت زیر میباشد.

- حمله به برنامههاي سرویسدهنده شبکه

- تخریب نرم افزارها از طریق ارسال پست الکترونیکی

- ارسال هرزنامه ها

- استفاده از دربهاي مخفی جهت دسترسی غیرمجاز

- اسبهاي تراوا و کرمها

حمله انسانی و فیزیکی

چنانچه بر اساس ضعفهاي موجود در برخی از سیستمها، نفوذگر بتواند به عنوان راهبر سیستم شناخته شود، با در دست گرفتن کنترل سیستم میتواند صدماتی را وارد نماید.

بعلاوه هر مخربی میتواند بصورت فیزیکی منابع سیستم را مورد حمله قرار داده و کارکرد آن را دچار مشکل سازد. فعالیتهاي زیر توسط مخاجم قابل انجام میباشد:

- سرقت رمز عبور

- نفوذ از طریق برقراري روابط اجتماعی

- تخریب فیزیکی منابع رایانه اي و شبکه اي

نقش ابزارهاي کنترل ترافیک

امروزه فایروالهاي حالتمند ، IDSها، و آنتی ویروسهاي مبتنی بر میزبان 2 محبوبترین محصولات امنیتی را تشکیل میدهند. اما این راهحلها به سرعت در حال از دست دادن تاثیر خود در برابر نسل جدید تهدیدات میباشند و متخصصان فن- آوري اطلاعات حملات و سرایتهاي موفق متعددي را بر ضد امنیت و زیرساخت شبکه مشاهده میکنند.

نقش سیستمهاي فایروال سنتی و کمبودهاي آنها

فایروالهاي حالتمند در ابتدا براي امنسازي ارتباط با اینترنت بوسیله یک واسط امن بین شبکههاي قابل اعتماد و غیر قابل اعتماد طراحی شدند. این فایروالها با دقت در سرآیند لایه شبکه (L3)، و لایه پروتکل (L4) بسته را نظارت کرده و بر اساس آن به ترافیک اجازه ورود داده، درخواست ورود آن را رد کرده، و یا ترافیک را دوباره بر اساس مجموعهاي از خطمشیهاي فایروال مسیریابی میکنند. مشکل اصلی فایروالها در این است که هکرها روشهاي متعددي را براي گذشتن از خطمشیهاي فایروال توسعه دادهاند. بعضی از این روشها شامل موارد زیر میباشند:

- پویش پورتهاي باز روي فایروال و یا سیستمهاي موجود در ناحیه قابل اعتماد

- نرمافزارهاي مخرب نظیر تروژانهایی که روي سیستمهاي موجود در ناحیه قابل اعتماد نصب شدهاند و میتوانند به عنوان شروع کننده حملات نقش داشته باشند.

- عدم توانایی فایروالهاي نسل قدیمی در بازرسی بخش دادهاي بسته جهت شناسایی انواع کدهاي مخرب نظیر ویروس، کرم و یا تروژان، میتواند بهعنوان یک مسیر قابل نفوذ براي حمله مورد استفاده قرار گیرد.

- بسیاري از فایروالهاي جدید که قابلیت بازرسی عمیق 3 را پشتیبانی میکنند، در مقابل بستههاي تکهتکه شده آسیبپذیر هستند.

- کاربران با استفاده از سیستمهاي قابل حمل نظیر Laptop و یا PDA، میتوانند حامل انواع کدهاي مخرب و آلوده از بیرون به داخل سازمان شوند.

در نتیجه باید اذعان داشت که فایروالهایی که ما را احاطه کردهاند کمکی در جهت ممانعت از حملات و سرایتهایی که از داخل شبکه قابل اعتماد آغاز شده باشند نمیکنند.

نقش سیستمهاي IDS سنتی و کمبودهاي آنها

همانند فایروالهاي سنتی، IDSهاي سنتی با آمدن تهدیدات مدرن و پیچیده جاي خود را به فنآوريهاي جدیدتر میدهند. حمله کنندگان ضعفهاي سیستمهاي IDS را شناخته و متدهاي جدیدي براي گذشتن از این سیستمهاي نظارتی پیادهسازي کردهاند. مثالهایی از ضعف سیستمهاي IDS عبارتند از:

- محصولات IDS معمولاً در نقاط لبهاي شبکه مستقر میشوند و نظارتی بر کل شبکه ندارند.

- سیستمهاي IDS معمولاً به عنوان ابزارهاي نظارتی کاربري دارند و قابلیت ممانعت از ترافیک مشکوك در این سیستمهاي وجود ندارد.

- به دلیل نحوه بازرسی در سیستمهاي IDS، این سیستمها معمولاً در مقابل حجم بالاي ترافیک آسیبپذیر میشوند.

- اغلب سیستمهاي IDS حجم زیادي false positive تولید میکنند که براي جلوگیري از این امر نیاز به نظارت مداوم بر کار IDS میباشد.

براي حل مشکلات فوق، بسیاري از تولید کنندگان محصولات IDS، به سمت تولید نسل جدیدي از این محصولات به نام IPS روي آوردهاند. سیستمهاي IPS میتوانند به صورت Inline در توپولوژي شبکه قرار گیرند و کنشهاي مورد نیاز مدیر نظیر Drop و یا Reset را اعمال نمایند. این محصولات همچنین میتوانند از مکانیسمهاي تشخیص Anomaly بهرهمند شوند.

آنتی ویروسهاي مبتنی بر میزبان و کمبودهاي آنها

یکی از پر کاربردترین نرمافزارهاي امنیتی، سیستمهاي آنتی ویروس مبتنی بر میزبان است. این نرمافزارهاي آنتی ویروس بهعنوان یکی از معمولترین راهحلهاي امنیتی در سازمانها استفاده میشوند. قدمت استفاده از این نرمافزارهاي از سال 1980 میلادي و بهدلیل حضور فایلهاي ویروسی میباشد. گرچه حضور نرمافزارهاي آنتی ویروس مبتنی بر میزبان یک ضرورت در سازمانهاي تلقی میشود ولی این راهحلها شامل نقاط ضعف نیز میباشند که در ادامه برخی از آنها بررسی میشوند.

- فرآیند نصب، نگهداري و ارتقاي الگوهاي ویروسی براي این نرمافزارهاي پیچیده است. باید توجه داشت که این نرمافزارها باید در تمامی میزبانهاي موجود در سازمان نصب شوند.

- کاربران بهصورت عمدي و یا غیرعمدي میتوانند آنتی ویروس خود را غیرفعال نمایند. § اغلب کاربران یک فرایند منظم جهت بهروز رسانی الگوهاي ویروس براي نرمافزار آنتی ویروس خود اتخاذ نمیکنند و معمولاً در مقابل اخیرترین نسخه ویروسها آسیبپذیر هستند.

- برخی از تروژانهاي پیشرفته قادرند قبل از فعال شدن آنتی ویروس روي میزبان فعال شوند و همچنین از فعال شدن آنتی ویروس نیز جلوگیري میکنند.

بدیهی است سازمانهایی که از نرمافزارهاي آنتی ویروس مبتنی بر میزبان استفاده میکنند، در زمینه امنیت سیستم عامل میزبان و برنامه کاربردي از سطح امنیتی خوبی برخوردارند. ولی باید توجه داشت که این سطح امنیتی براي سازمان کافی نیست. بهطور خاص باید توجه داشت که بسیاري از کدهاي مخرب از ناحیه غیرقابل اعتماد وارد نواحی قابل اعتماد شبکه میشوند. بنابراین سازمان باید بتواند این کدهاي مخرب را قبل از رسیدن به میزبانهاي تشخیص داده و بلاك نماید.

تعریف UTM

نام UTM یا مدیریت یکپارچه تهدیدات الکترونیکی عبارتی است که براي اولین بار توسط شرکت IDC در سال 2004 ابداع شد. محصول UTM یک راهحل جامع امنیتی است که مسئول محافظت سیستم در برابر چندین نوع تهدید میباشد. یک محصول UTM معمولا شامل فایروال، VPN، نرم افزار آنتی ویروس، فیلترینگ محتوا، فیلتر اسپم، سیستمهاي جلوگیري و تشخیص حمله (IPS)، حفاظت از Spywareها، و نظارت، گزارشگیري، و مدیریت یکپارچه میباشد.

از UTM میتوان به عنوان نسل تحول یافته محصولات Firewall/VPN و حتی دروازههاي امنیتی نام برد که سعی در ارائه سرویسهاي امنیتی به کاربران یک سازمان به سادهترین شکل دارد. در واقع بدون وجود UTM و در راهحلهاي قدیمی براي بدست آوردن تک تک این سرویسهاي امنیتی ابزارهاي مجزا به همراه پیچیدگیهاي نصب، بهروز سازي، و مدیریت آنها نیاز بود، اما UTM با یکپارچه سازي و مدیریت متمرکز، تمامی نیازمنديهاي امنیتی در یک سازمان در برابر تهدیدات الکترونیکی را برآورده میسازد.

نیاز به محصول UTM

روشهاي سنتی (امنیت لایه اي به صورت چند نقطه اي)

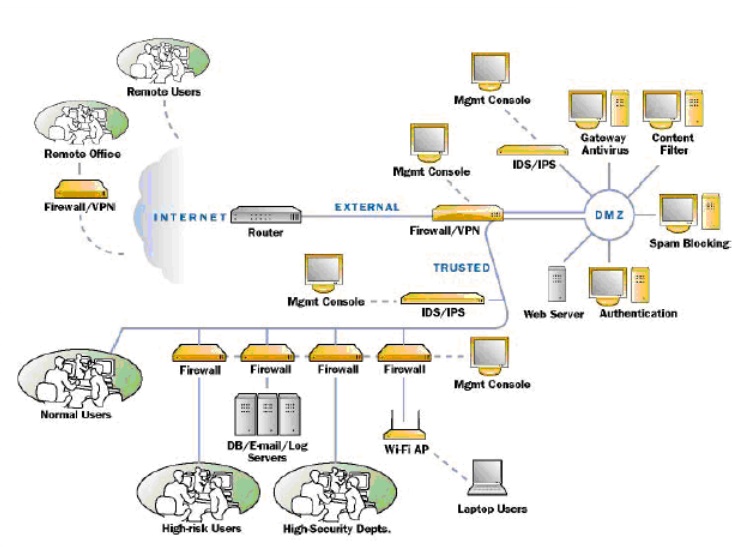

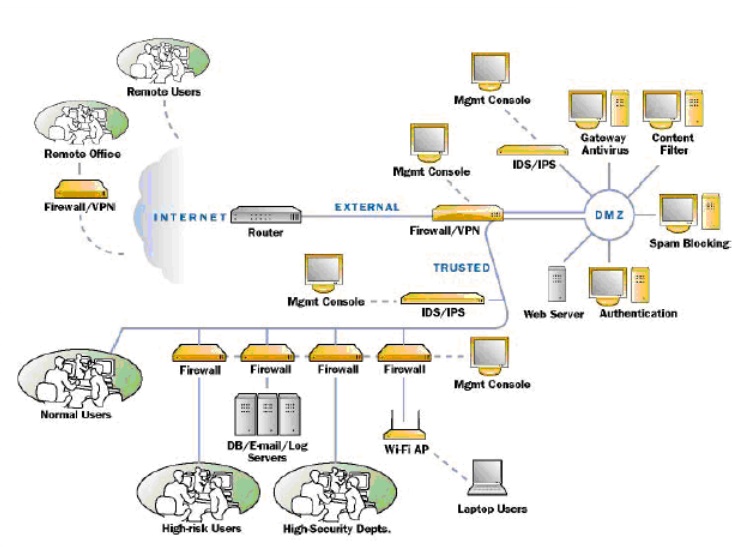

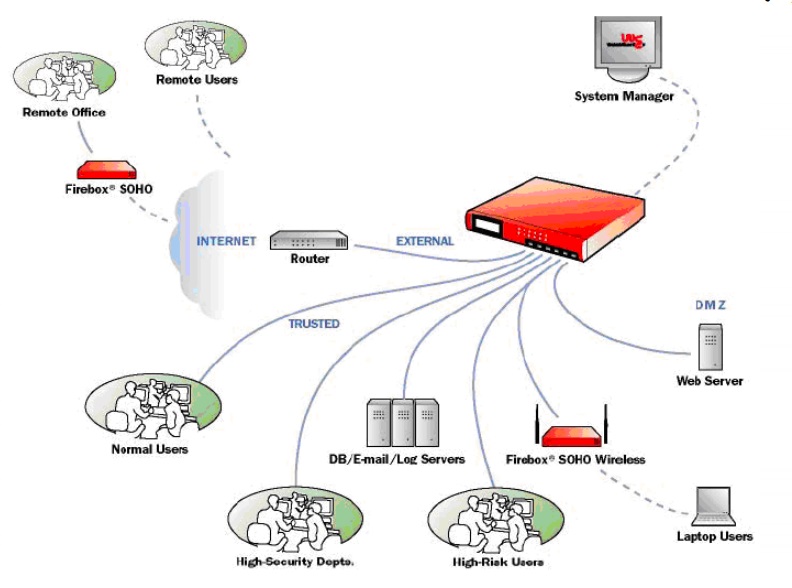

امروزه بسیاري از سازمانها سعی در پیاده سازي سیستمهاي امنیتی با ترکیب راهحلهاي مختلف از فروشندگان متفاوت دارند. همگی این محصولات میبایست به صورت مجزا خریداري، نصب، مدیریت، و بروزرسانی شوند. این رویکرد مشکلاتی شامل تعامل و همکاري نامناسب بین سیستمهاي امنیتی مجزا، حفاظت ناکامل، و آزمون و درستییابی زمانبر دارد، که همگی باعث کاهش پاسخ شبکه به حملات میشوند. محصولاتی که براي کار با هم طراحی نشده باشند، میتوانند در نرخ کارایی شبکه تاثیر بگذارند. همچنین هزینه لازم براي تهیه انواع محصولات مختلف امنیتی براي رسیدن به امنیت جامع در یک سازمان کوچک یا متوسط بسیار سنگین میباشد. پیچیدگی طراحی چنین راهحلی نیز در شکل 1 مشاهده میشود.

سازمانها به ندرت داراي زیرساخت IT لازم براي نگهداري و مدیریت یک چنین مخلوطی از محصولات متفاوت هستند، که هر کدام داراي سیستم مدیریت خاص خود میباشند. و در نهایت هزینه نگهداري و پشتیبانی از رویکردهاي چند نقطهاي براي یک سازمان کوچک یا متوسط بسیار زیاد میباشد. به دلیل این مشکلات، پیچیدگیها، و ضعفها، رویکرد یکپارچه سازي محصولات UTM در سطح سازمانها مطرح میشود.

راه حل مدرن (ابزارهاي امنیتی مجتمع)

مفهوم اولیه ابزارهاي امنیتی مجتمع، مفهوم جدیدي نیست و به زبان ساده به معناي ترکیب چندین کارکرد امنیتی در یک راهحل یا ابزار واحد میباشد. برخی از فروشندگان راهحلهاي امنیتی، ابزارهاي امنیتی مجتمعی در گذشته ارائه کردهاند. با این وجود، این راهحلهاي جوان داراي کمبودهاي زیادي بودهاند. به خصوص اگر یکپارچه سازي کارکردها نامناسب بوده و به صورت ضعیفی پیادهسازي شده باشد. این کمبودها میتواند شامل موارد زیر باشد:

- کارایی نامناسب

- کاهش قابلیت اعتماد

- مقیاس پذیري محدود

- افزایش پیچیدگی مدیریت

- امنیت نامناسب

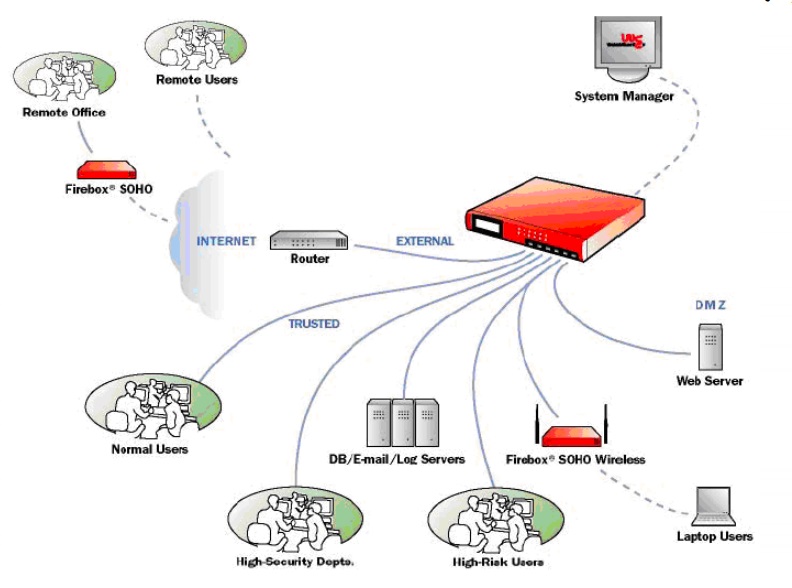

به طور کلی رویه یکپارچه سازي کارکردهاي امنیتی باید بهنحوي انجام شود که تکنولوژيهاي مختلف استفاده شده بتوانند در کنار یکدیگر فعالیت نمایند. نتیجه این یکپارچه سازي محصول Appliance خواهد شد که قابلیت توسعه سرویسهاي امنیتی جدید را خواهد داشت و از یک مکانیسم دفاع امنیتی لایهاي جهت مقابله با تهدیدات امروز و آینده بهرهمند میباشد. همچنین محصول نهایی در کنار توان دفاع امنیتی بالا، باید بتواند لحاظ هزینه مقرون بهصرفه باشد. در شکل 2 استفاده از راهحل یکپارچه سازي مکانیسمهاي امنیتی در قالب یک محصول UTM در شبکه مورد نظر آورده شده است.

محصول UTM

پیشبینی توسعه در دنیا

بازار چشمگیر محصولات امنیتی UTM روند تولید محصولات تک کاربرد را به سمت ارائه چندین ویژگی امنیتی در یک سکو، در محیطهایی منعطفتر میبرد. به گفته چالرز کولوجی مدیر بخش تحقیقات محصولات امنیتی در UTM ،IDC با ارائه برنامههاي کاربردي امنیتی با کارایی بالا، و صرفهجویی در هزینههاي عملیاتی و سرمایه، به سرعت در حال محبوبتر شدن است 1[.

بر طبق آمار IDC، بخش فروش UTM در گروه ابزارهاي امنیت شبکه سریعترین رشد را در بازار داشته است. (بیش از 100 میلیون دلار سود در سال 2003 که با افزایش 160 درصدي نسبت به سال 2002 همراه بود.) طبق همین گزارش در سال 2008 از کل سود فروش 3,45 میلیارد دلاري دسته محصولات مدیریت امنیت شامل UTM، فایروالهاي سنتی، و ابزارهاي UTM ،VPN به تنهایی 58 درصد سود فروش را خواهد داشت. همین پیشبینی نشان میدهد که سود فروش فایروالهاي سنتی رو به کاهش خواهد بود و این نشان از جایگزینی نیاز مشتریان در زمینه فایروال با محصولات UTM خواهد بود. بخشی از این پیشبینی در شکل 3 آورده شده است ]1[.

با توجه به رشد نیاز به محصولات UTM در بازار، فرآیند تولید این محصول در بسیاري از شرکتهاي تولید کننده محصولات امنیتی شکل گرفته است. این فرآیند در شرکتهاي تولید کننده محصولات Firewall/VPN با نگرش ارتقاء محصول به UTM با سرعت بیشتري به نتیجه رسیده است، بهطوري که بیشتر شرکتهاي معتبر در زمینه تولید محصولات Firewall/VPN، امروزه محصول خود را براي تبدیل به UTM ارتقاء داده و با این نام در بازار تجارت میکنند.

معماري محصول

همانطور که در بخش قبلی شرح داده شد، محصول UTM امنیت را در کل لایههاي شبکه و بهطور خاص در لایه محتوا ارائه میکند. براي این منظور باید چندین مکانیسم امنیتی را بهصورت یکپارچه ارائه نماید. این مکانیسمهاي امنیتی شامل موارد زیر میباشد.

- فایروال با قابلیت بازرسی حالتمند ترافیک

- ارائه سرویس VPN با قراردادهاي متنوع

- امکان تشخیص و جلوگیري از حمله (IPS)

- آنتی ویروس مبتنی بر دروازه

- فیلترینگ محتواي ترافیک (بهطور معمول براي محتواي Web و Mail ارائه میشود.)

- فیلترینگ اسپم روي ترافیک Mail

- مدیریت پهناي باند

نکته کلیدي در تولید محصولات UTM ارائه یک معماري مناسب براي چیدمان مکانیسمهاي فوق میباشد که بتواند بهترین کارایی را روي محصول ارائه نماید. بدیهی است با افزایش میزان بازرسی ترافیک در مکانیسمهاي امنیتی مختلف، امکان تاخیر و کاهش کارایی شبکه نمایان میشود. در این راستا استفاده از ایدههایی نظیر استفاده از شتابدهندههاي سخت افزاري میتواند برخی از مشکلات را مرتفع سازد. این ایده در بسیاري از شرکتهاي بزرگ تولیدکننده محصولات امنیتی استفاده میشود.

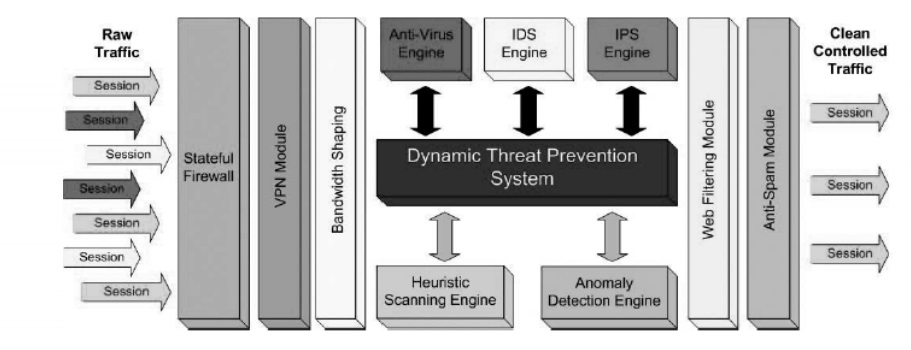

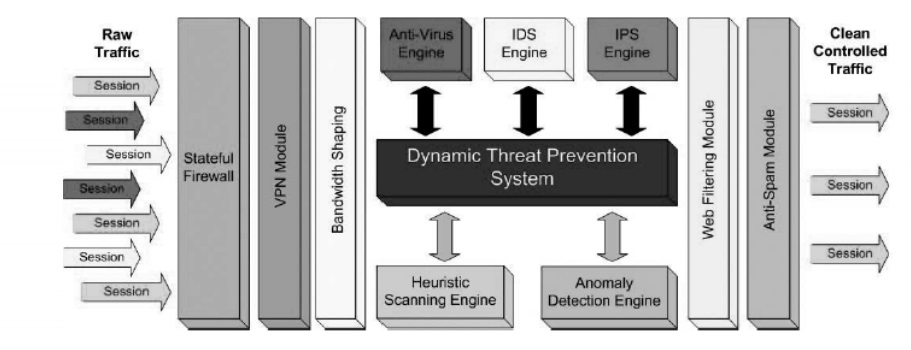

شکل 4 یک معماري نمونه از محصول UTM را نشان میدهد. چیدمان مکانیسمهاي امنیتی و ترتیب بازرسی ترافیک در این محصول یکی از پارامترهاي اصلی این معماري میباشد. در این معماري اولین بازرسی امنیتی توسط ماژول حالتمند انجام میشود که منجر به حذف بسیاري از تهدیدات میشود. همچنین این ایده میتواند منجر به تولید مفهوم نشست براي بازرسی در ماژولهاي امنیتی دیگر شود. از نکات دیگر این معماري قرار دادن بازرسیهاي محتوا در انتهاي حرکت بسته میباشد. این ایده بهدلیل عدم نیاز به بازرسی محتواي ترافیکهاي مشکوك میباشد. بدیهی است ترافیکی که توسط ماژول حالتمند متوقف شود، نیاز به بازرسی محتوایی توسط ماژول AntiSpam نمیباشد.

شکل 4 جریان بازرسی ترافیک در یک محصول UTM معماري ارائه شده در شکل 4 میتواند در یک محصول UTM مورد استفاده قرار گیرد ولی نکته کلیدي در پیادهسازي این معماري ملاحظات پیادهسازي ارتباطات بین ماژولها میباشد. براي نمونه معماري ارائه شده در [] با هدف کاهش تعداد IPCها بین مولفههاي محصول میباشد. همچنین نکته دیگري که در پیادهسازي این معماري باید در نظر گرفت، نوع مدل مدیریتی است که محصول براي مدیر ارائه میکند.

مزایای UTM

- § مدیریت چندین کاربرد از یک محل و توسط یک ابزار

- § ایجاد و پیادهسازي آسان و سریع خطمشیهاي سراسري سازگار

- § تکیه بر گزارشات و نظارتهاي برخط و تعاملی

- § استفاده از تنها یک واسط مستقیم براي نصب و مدیریت تمامی ویژگیهاي امنیتی

· UTM به عنوان یک محصول یکپارچه فرآیند انتخاب محصولات امنیتی مورد نیاز، یکپارچه سازي آنها، و پشتیبانیهاي آتی را ساده کرده است.

- محصولات UTM داراي مراحل نصب کم، ساده و عمدتاً بهصورت plug and play هستند.

- از آنجائیکه کاربران عمدتاً تمایل به دستکاري تنظیمات دارند، در بستههایی مانند ابزار UTM با کاهش تعامل اپراتور، خرابیهاي ایجاد شده توسط آنها کاهش مییابد و در نتیجه امنیت افزایش مییابد.

- به دلیل اینکه تنها یک ابزار واسط امنیتی وجود دارد، در مواقع بروز مشکل براي عیبیابی، این وسیله حتی توسط یک فرد غیر متخصص قابل خارج شدن از مدار میباشد.

- هزینه لازم براي فراهم آوردن سطح امنیت مورد نیاز در یک سازمان توسط ابزارهاي مجزاي امنیتی بسیار بیشتر از هزینه راهحل UTM میباشد.

چالشهاي تولید محصول

با توجه به توصیف ارائه شده از محصول UTM، میتوان این محصول را در رده محصولات پیچیده براي تولید قرار داد. بنابراین چالشهاي یک محصول پیچیده و بزرگ را براي تیم تولید خواهد داشت. علاوهبر این طبق نظر تولیدکنندگان این محصول، چالش اصلی براي تولید مساله کارایی محصول و میزان تاخیر شبکه براي بازرسی تمامی مکانیسمهاي امنیتی است. این چالش به عنوان مساله اصلی براي انتخاب بین مشتریان نیز مورد نظر میباشد. در این راستا تولیدکنندگان به دنبال ایدههاي جدید در تولید این محصول با معماري کاراتر میباشند و در این حین تحقیقاتی نیز نظیر انجام شده است.

جمع بندي و نتیجه گیري

در این مقاله تکنولوژي جدید محصولات امنیت شبکه با نام UTM ارائه شد. همچنین مزایا، معماري و چالشهاي اصلی در تولید این محصول مورد بررسی قرار گرفت. طبق پیشبینیهاي انجام گرفته، آینده محصولات امنیت شبکه نظیر فایروالها به سمت محصول UTM خواهد بود1[ و ]2. این محصول چندین مکانیسم امنیتی را در کنار هم و بهصورت یکپارچه ارائه میکند. همچنین ایده اصلی محصول UTM مدیریت تهدیدات شبکه در تمامی لایه ها، خصوصاً در محتوا میباشد. با توجه به رشد سریع در تولید محصول UTM و نیاز اساسی شبکه هاي کامپیوتري به این محصول، به نظر میرسد که دولت و شرکتهاي خصوصی باید برنامه ویژهاي را براي تولید این محصول در داخل کشور تدوین نمایند.

گروه فنی و مهندسی وی سنتر آمادگی خود را برای ارائه مشاوره فنی در خصوص مباحث امنیت شبکه اعلام می دارد.

شماره تماس: 88884268

![vi-ssl-certificate[1] ssl چیست](http://blog.persianservices.com/wp-content/uploads/2012/12/vi-ssl-certificate1.jpg)

![ssl-certificate-2[1] انواع گواهینامه ssl](http://blog.persianservices.com/wp-content/uploads/2012/12/ssl-certificate-21-300x200.jpg)

![ev-ssl-certificates-in-browsers[1] سازگاری SSL با مرورگرها](http://blog.persianservices.com/wp-content/uploads/2012/12/ev-ssl-certificates-in-browsers1-300x178.png)

![norton-seal[1] لوگوی SSL](http://blog.persianservices.com/wp-content/uploads/2012/12/norton-seal1.jpg)

![ssl_seal[1] لوگوی SSL](http://blog.persianservices.com/wp-content/uploads/2012/12/ssl_seal1.jpg)

آخرین دیدگاهها