اصول مهم امنیت اطلاعات

Category : امنیت Security شبکه Network مفاهیم شبکه

اصول مهم امنیت اطلاعات

تفکر امنیت در شبکه برای دستیابی به سه عامل مهم است که با یک دیگر مثلث امنیتی را تشکیل می دهند. این عوامل عبارتند از راز داری و امانت داری (Confidentiality) ، یکپارچگی (Integrity) و در نهایت در دسترس بودن همیشگی (Availability) این سه عامل (CIA) اصول اساسی امنیت اطلاعات – در شبکه و یا بیرون آن – را تشکیل می دهند بگونه ای که تمامی تمهیدات لازمی که برای امنیت شبکه اتخاذ میشود و یا تجهیزاتی که ساخته می شوند، همگی ناشی از نیاز به اعمال این سه پارامتر در محیط های نگهداری و تبادل اطلاعات است.

Confidentiality : به معنای آن است که اطلاعات فقط در دسترس کسانی قرار گیرد که به آن نیاز دارند و اینگونه تعریف شده است. بعنوان مثال از دست دادن این خصیصه امنیتی معادل است با بیرون رفتن قسمتی از پرونده محرمانه یک شرکت و امکان دسترسی به آن توسط مطبوعات.

Integrity : بیشتر مفهومی است که به علوم سیستمی باز می گردد و بطور خلاصه می توان آنرا اینگونه تعریف کرد :

– تغییرات در اطلاعات فقط باید توسط افراد یا پروسه های مشخص و مجاز انجام گیرد.

– تغییرات بدون اجاز و بدون دلیل حتی توسط افراد یا پروسه های مجاز نباید صورت بگیرد.

– یکپارچگی اطلاعات باید در درون و بیرون سیستم حفظ شود. به این معنی که یک داده مشخص چه در درون سیستم و چه در خارج آن باید یکسان باشد و اگر تغییر می کند باید همزمان درون و برون سیستم از آن آگاه شوند.

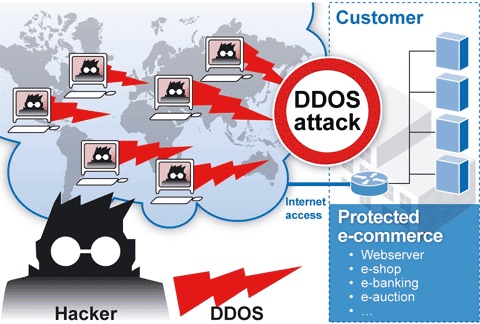

Availability : این پارامتر ضمانت می کند که یک سیستم – مثلا” اطلاعاتی – همواره باید در دسترس باشد و بتواند کار خود را انجام دهد. بنابراین حتی اگر همه موارد ایمنی مد نظر باشد اما عواملی باعث خوابیدن سیستم شوند – مانند قطع برق – از نظر یک سیستم امنیتی این سیستم ایمن نیست.

اما جدای از مسائل بالا مفاهیم و پارامترهای دیگری نیز هستند که با وجود آنکه از همین اصول گرفته می شوند برای خود شخصیت جداگانه ای پیدا کرده اند. در این میان می توان به مفاهیمی نظیر Identification به معنی تقاضای شناسایی به هنگام دسترسی کاربر به سیستم، Authentication به معنی مشخص کردن هویت کاربر، Authorization به معنی مشخص کردن میزان دسترسی کاربر به منابع، Accountability به معنی قابلیت حسابرسی از عملکرد سیستم و … اشاره کرد.

آخرین دیدگاهها