از سال های بسیار دور IOS سیکسو دارای قابلیت Etherchannel بود. اگر شما سوئیچی قدیمی و از نوع سیکسو دارید اصلا نگران نباشید زیرا به احتمال بسیار زیاد می توانید این قابلیت را فعال نموده و از آن استفاده نمایید.

اصلا نگران پیاده سازی Etherchannel روی سوئیچ نباشید و با دلی آرام و ضمیری آگاه داستان را ادامه بدهید. منتهی قبل از کانفیگ سوئیچ مطالب زیر را مورد بازبینی قرار دهید تا دچار مشکلات غیرقابل پیش بینی نشوید.

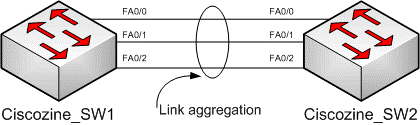

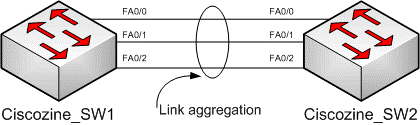

EtherChannel قابلیت کانفیگ تا 8 پورت را به شما می دهد و همه ی این پورت ها باید دارای Type های مشابه باشند مثلا همه ی آنها باید Fast Ethernet و یا Gigabit Ethernet باشند.

همه ی پورت ها باید روی سرعت های مشابه و به صورت Duplex باشند.

مطمئن شوید همه ی پورت ها Enable و دستور Shutdown روی آنها استفاده نشده باشد.

تنظیمات مربوط به Switchport از اولین پورت EtherChannle به روی همه پورت های EtherChannel کپی می شود این در شرایطی است که اینترفیس به یک ChannelGroup اضافه می شود. این action یک کپی می باشد و یک لینک نیست بنابراین اگر تغییری بعد از تنظیمات انجام شود شما باید این تغییر را روی تمام پورت ها اعمال نمایید.تغییراتی که باید به صورت مشابه بر روی تمام اینترفیس ها باقی بماند:

1- Allowed VLAN List

2- STP Path Cost

3- STP Port Priority

3- STP PortFast Settings

4- Etherchannel Groups

Cisco’s GigaStack , FlexStack و … هرگز نباید بعنوان یک قسمتی از Etherchannel تنظیم بشوند به این خاطر که این Stacking پورت ها هر کدام به منظور خاصی فعال شده اند و با قابلیت EtherChannel سازگار نمی باشند.

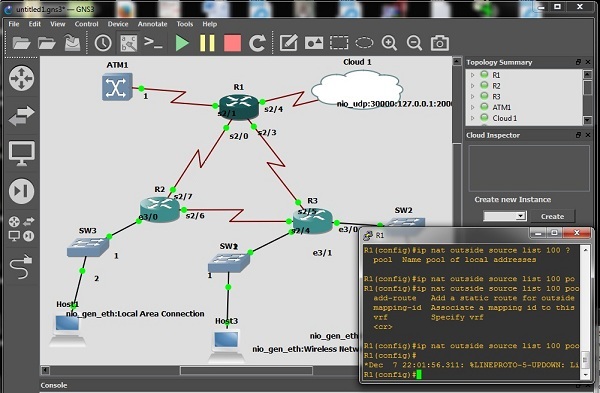

پورسه معمول جهت کانفیگ کردن اینترفیس برای EtherChannel بر اساس مراحل زیر می باشد:

1- به محیط CLI سوئیچ وصل شوید و دستورات زیر را وارد نمایید:

Switch1> enable

Switch1# configure terminal

Switch1(config)#interface range fastethernet0/11 -12

Switch1(config-if-range)#switchport mode access

Switch1(config-if-range)switchport access vlan 10

End

EtherChannel Mode:

|

Mode

|

Protocol

|

توضیحات

|

| Auto |

PAgP |

تنظیم این پروتکل روی اینترفیس باعث می شود به پکت های PAgP پاسخ بدهد. اما اینترفیس خودش شروع کننده negotiation خواهد بود.

|

| Desirable |

PAgP |

تنظیم بر روی اینترفیس باعث می شود ارتباط در حالت PAgP فعال شود

|

| ON |

Etherchannel |

در این حالت لینک آپ میشود بدون اینکه پروتکلی negotiate کند. این مد تنها به دیوایسی متصل میشود که دقیقا همین تنظیمات را داشته باشد.

|

| Active |

LACP |

وقتی روی اینترفیس تنظیم می شود کانکشن Negotiate خواهد کرد با دیوایس های دیگری که LACP هستند

|

| Passive |

LACP |

تنظیم کردن اینترفیس جهت پاسخگویی به درخواست سایر سیستم ها جهت Negotiate دیتا LACP

|

دستورات بالا، دستوراتی بودند برای اینکه شما EtherChannel روی یک سوئیچ پیاده سازی نمایید. توجه داشته باشید که کلمه “Desirable” به این معنی است که از پروتکل اختصاصی سیسکو استفاده خواهید کرد. این مفهوم حاوی این مطلب می باشد که سوئیچ دیگر این سناریو هم باید یک سوئیچ سیسکویی باشد … بعبارتی end 2 end داستان باید سیسکو باشد.

Switch1> enable

Switch1# configure terminal

Switch1(config)# interface range fasttethernet0/11 -12

Switch1(config-if-range)# switchport mode access

Switch1(config-if-range)# switchport access vlan 10

Switch1(config-if-range)# channel-group 5 mode desirable

Switch1(config-if-range)# end

توجه داشته باشید که روی سوئیچ دوم تنظیمات زیر را اعمال می نمایید. همان گونه که مشاهده میکنید تنظیمات مربوط به Channel-group مورد استفاده روی سوئیچ متفاوت است. تفاوت پورت گروپ ها مورد تایید هستند. به خاطر اینکه تنظیمات لوکال هر پورت گروپ منحصر بفرد را شناسایی می نماید. تعداد زیادی از ادمین ها شماره Channel-Groupها را شبیه هم میگزارند به این دلیل که در هر سوئیچی کاملا مشخص باشد که هر پورت گروپی چگونه تنظیم شده است و این باعث میشود از سرگیجه آنها جلوگیری شود. این امر هیچ دلیل دیگری ندارد!

Switch2> enable

Switch2# configure terminal

Switch2(config)# interface range fasttethernet0/1 -2

Switch2(config-if-range)# switchport mode access

Switch2(config-if-range)# switchport access vlan 10

Switch2(config-if-range)# channel-group 2 mode auto

Switch2(config-if-range)# end

در تنظیمات بالا، پورت های Pair شده به شما اجازه می دهند که فقط دیتا از VLAN 10 روی EtherChannel جابجا شود. برای عبور دادن ترافیک برای تمام VLAN ها باید تنظیمات مربوط به Trunk را انجام بدهید.

آخرین دیدگاهها