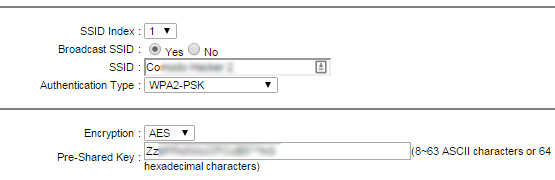

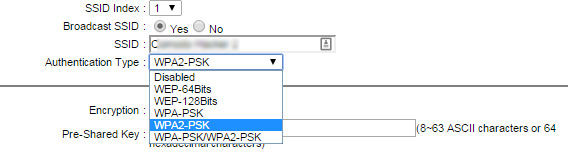

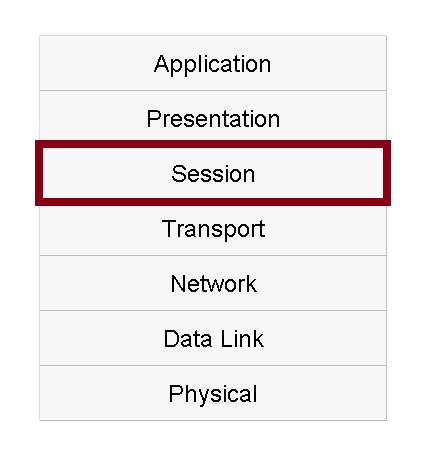

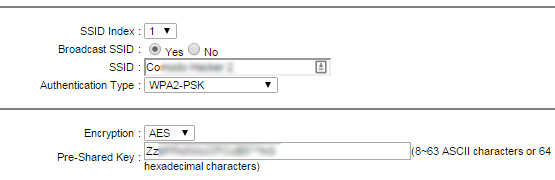

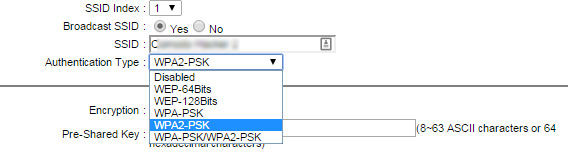

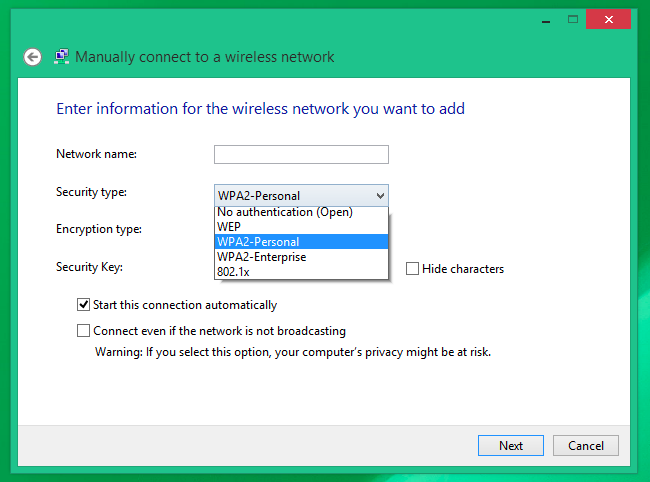

با افزایش محبوبیت استفاده از ارتباطات وایفای در اغلب گجتهای امروزی، لزوم توجه به رعایت نکات امنیتی نیز بیش از پیش نمود پیدا میکند. اما اگر با روشهای متداول برای احراز هویت و رمزگذاری این ارتباطات وایفای و مزایا و معایب آنها آشنایی ندارید با ما همراه شوید تا به بررسی جامع این استانداردها بپردازیم.اگر شما هم تاکنون گذرتان به پنل تنظیمات روتر بیسیم منزل یا محلکارتان افتاده باشد، گزینههای مربوط به استانداردهای امنیتی وایفای نیز به چشمتان خورده است. در روترهای وایفای، به هنگام تنظیم رمز عبور برای شبکهی بیسیم، دو بخش دیگر نیز میبایست با گزینههای صحیح تنظیم شوند؛ بخش Authentication Type یا شیوهی احراز هویت که معمولاً شامل گزینههایی از این قرارند:

- Disabled (یا Open)

- WEP 64 Bits

- WEP 128 Bits

- WPA – PSK

- WPA2 – PSK

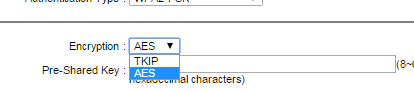

و بخش Encryption یا رمزنگاری که متدهای مربوط به کدگذاری دادهها را در دسترس شما میگذارد:

البته ممکن است در روترهای مختلف متناسب با نوع محصول، کمپانی سازنده و سال ساخت، این گزینهها کمتر یا بیشتر باشند. ولی مهمترین موارد که بین اغلب آنها مشترک هستند، گزینههایی بود که در بالا به آنها اشاره شد.

اما این که این گزینهها و استانداردها به چه معنا هستند و انتخاب هر یک چه مزایا و معایبی دارد، موضوعی است که اغلب کاربران هیچ آشنایی با آن نداشته و از همین رو، گاه با انتخاب تنظیمات ناصحیح، ضمن کاهش امنیت ارتباطات وایفای خود، سرعت آن را نیز با افتی محسوس مواجه میسازند.

اما اگر مایلید تا در این رابطه اطلاعات کاملی بدست آورید و زین پس تنظیمات روتر وایفای خود را به شکلی صحیح انجام دهید، با ادامهی این مقاله همراه شوید.

AES و TKIP چه هستند و چه تفاوتهایی دارند؟

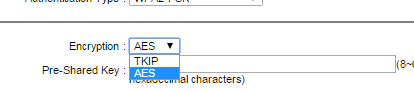

TKIP و AES دو شیوهی متفاوت برای رمزنگاری هستند که میتوان از آنها برای ایمنسازی شبکههای وایفای بهره گرفت. TKIP مخفف Temporal Key Integrity Protocol به معنی «پروتکل جامع کلید موقت» است. TKIP یک پروتکل رمزنگاری در قالب چارهای موقت برای شیوهی رمزنگاری نه چندان ایمن WEP بود که به همراه WPA در آن زمان معرفی شد. در واقع TKIP ساختار بسیار مشابهی با شیوهی رمزنگاری WEP دارد. نکتهی مهم اینست که TKIP در حال حاضر ایمن نیست و این شیوهی رمزنگاری عملاً منسوخ شده است. به عبارتی شما نباید از آن استفاده کنید.

AES نیز مخفف عبارت Advanced Encryption Standard به معنای «استاندارد رمزنگاری پیشرفته» است. AES پروتکل رمزنگاری با ضریب امنیت بسیار بالاتر است که با WPA2 یعنی جایگزین WPA، معرفی شد. AES یک شیوهی رمزنگاری منحصر به استفاده برای ایمنسازی ارتباطات وایفای نبوده و تنها بدین منظور توسعه نیافته است؛ بلکه یک استاندارد رمزنگاری جهانی و جدی است که استفاده از آن حتی توسط دولت ایالات متحده آمریکا نیز به تصویب رسیده است. برای مثال، وقتی شما هارددرایو خود را با استفاده از برنامهی رایگان و محبوب TrueCrypt رمزنگاری میکنید، این برنامه قابلیت استفاده از استاندارد AES را نیز دارد. به طور کلی در استاندارد AES، امنیت بسیار بالایی در نظر گرفته شده است و تنها نقاط ضعفی که میتوان برای آن قائل شد مربوط به ضعف در حملات Brute-Force یا نقطه ضعفهای امنیتی پیرامون WPA2 است. البته در مورد حملات Brute-Force (حملاتی که در آن هکر با بکارگیری حجم انبوهی از رمزعبورهای تصادفی، سعی در کشف رمزعبور اصلی دارد)، در صورتی که از کلمهی عبوری قوی استفاده کنید، ضریب موفقیت این حملات بسیار کم میشود.

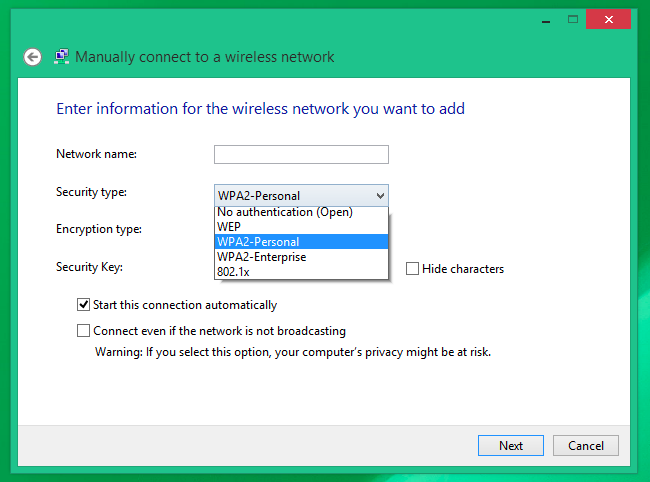

عبارت PSK در WPA-PSK و WPA-PSK2 نیز محفف Pre-Shared Key به معنای «رمز عبور اصلی» مورد استفاده برای رمزنگاری است. این عبارت، روشهای فوق را از متد WPA-Enterprise که از سرور Radius برای مدیریت کلید منحصر به فرد در شبکههای شرکتهای بزرگ یا دولتها استفاده میکند، متمایز میکند.

WPA از رمزنگاری TKIP و WPA2 از رمزنگاری AES استفاده میکنند، ولی…

به طور خلاصه، TKIP یک استاندارد قدیمی به منظور رمزنگاری است که برای استاندارد قدیمیتری به نام WPA استفاده میشده. AES نیز راهکار رمزنگاری جدیدتری است که توسط استاندارد نو و ایمنتر WPA2 استفاده میشود. در روی کاغذ همه چیز همین است که گفته شد؛ ولی در عمل و متناسب با نوع روتر شما، ممکن است WPA2 به اندازهی کافی خوب نباشد.

در حالی که قرار است WPA2 از AES برای امنیت بیشتر بهره بگیرد، ولی کماکان گزینهای برای استفاده از TKIP بر روی دستگاههای قدیمی یا ناسازگار نیز پیشبینی شده است. به عبارتی WPA2 همیشه به معنای WPA2-AES نخواهد بود؛ ولی در دستگاههایی که گزینهی مستقلی برای انتخاب نوع رمزنگاری از میان AES و TKIP ندارند، به طور کلی WPA2 مترادف با WPA2-AES فرض میشود.

حالتهای متداول برای امنیت وایفای

کمی سردرگم شدهاید؟! جای تعجب ندارد. تنها کاری که لازم دارید این است که گزینهی ترکیبی صحیح را متناسب با نوع روتر و استفادهی خود برگزینید.

Disabled یا Open: این حالت بدترین انتخاب ممکن است؛ چرا که شبکهی وایفای شما بدون هیچ رمزعبور خاصی در دسترس خواهد بود. اکیداً توصیه میشود از انتخاب این گزینه پرهیز کنید؛ چرا که مانند این است که درب منزل خود را باز بگذارید و به امید تامین امنیت خانه توسط پلیس باشید!

WEP 64: استاندارد رمزنگاری WEP یا Wired Equivalent Privacy بسیار قدیمی و آسیبپذیر بوده و نباید از آن استفاده شود. WEP در سال ۱۹۹۷ متولد شد و در سال ۲۰۰۳ عملاً جای خود را به WPA داد و منقرض شد. هدف از این پروتکل همانگونه که از نام آن نیز مشخص است محرمانه نگه داشتن اطلاعات در سطحی معادل با شبکه های مبتنی بر سیم است. این پروتکل مبتنی بر الگوریتم رمزنگاری RC4 با کلید سری ۴۰ بیتی است که با یک IV به طول ۲۴ بیت ترکیب شده و برای رمزنگاری استفاده میشود.

WEP 128: این استاندارد حتی با بکارگیری کلید رمزنگاری قویتر ۱۲۸ بیتی (ترکیب کلید سری ۱۰۴ بیتی با یک IV به طول ۲۴ بیت)، باز هم قابل اتکا نبوده و استفاده از آن ریسک زیادی دارد.

(WPA-PSK (TKIP: این، حالت پایه برای استاندارد رمزنگاری WPA یا WPA1 است که عملاً منسوخ شده و از امنیت کافی برخوردار نیست.

(WPA-PSK (AES: انتخاب پروتکل وایرلس قدیمی WPA در کنار شیوهی رمزنگاری مدرن AES. سختافزاری که از رمزنگاری AES پشتیبانی کند، در اغلب موارد از پروتکل وایرلس جدیدتر یعنی WPA2 نیز پشتیبانی میکند. همچنین سختافزاری که تنها از پروتکل WPA1 استفاده میکند نیز اغلب از رمزنگاری AES پشتیبانی نمیکند. بنابراین انتخاب این گزینه اساساً غیر منطقی و اشتباه خواهد بود.

(WPA2-PSK (AES: میتوان گفت این امنترین گزینه برای انتخاب است. استفاده از آخرین استاندارد رمزنگاری وایفای در کنار آخرین متود رمزنگاری مدرن یعنی AES. توصیه ما استفاده از این گزینه است. در روترهایی که رابط گرافیکی آنها کمی گیجکننده است، احتمالاً این حالت با عناوینی مثل WPA2 یا WPA2-PSK ذکر شده که به احتمال زیاد از رمزنگاری AES نیز استفاده میکنند (چرا که این منطقیترین حالت است).

(WPAWPA2-PSK (TKIP/AES: در برخی از روترها این گزینه نیز در دسترس خواهد بود که سازگاری هر نوع دستگاهی را برای شما به ارمغان خواهد آورد. ترکیبی از نسل اول و دوم استاندارد وایرلس یعنی WPA1 و WPA2 در کنار دو شیوهی رمزنگاری ضعیف و قوی TKIP و AES. هر چند استفاده از متدهای قدیمی و ضعیفتر، کور سوی امیدی را برای مهاجمان به منظور نفوذ به شبکهی شما باز خواهد گذاشت.

پشتیبانی اغلب دستگاههای تولید شده از سال ۲۰۰۶ به بعد از AES

گواهی WPA2 از سال ۲۰۰۴ در دسترس قرار گرفت؛ یعنی در حدود ۱۱سال قبل. از سال ۲۰۰۶، استفاده از گواهی WPA2 اجباری شد. به عبارتی هر دستگاهی که از سال ۲۰۰۶ به بعد تولید شده و آرم Wi-Fi بر روی آن درج گردیده، میبایست از رمزنگاری WPA2 پشتیبانی کند؛ یعنی از حدود ۹ سال قبل!

قاعدتاً اغلب دستگاههای اطراف شما که لوگوی Wi-Fi روی آنها نقش بسته است، خیلی جدیدتر از ۹ یا ۱۱ سال قبل هستند؛ بنابراین شما باید گزینهی (WPA2-PSK (AES را انتخاب کنید. حتی اگر این گزینه را انتخاب کردید و به هر دلیل دستگاه شما متوقف شد، به راحتی میتوانید این تنظیمات را تغییر دهید. اگر هم دستگاه شما قدیمی است، شاید وقت آن رسیده باشد که دستگاهی با عمر کمتر از ۹ یا ۱۱ سال تهیه کنید و ریسک استفاده از یک دستگاه با استانداردهای امنیتی ضعیف را کاهش دهید.

WPA و TKIP عاملی برای کاهش سرعت وایفای شما

شاید جالب باشد بدانید که گزینههای سازگار با WPA و TKIP میتوانند سرعت شبکهی وایفای شما را به شکل محسوسی کاهش دهند. بسیاری از روترهای جدید که از استانداردهای ارتباطی ۸۰۲٫۱۱n و استاندارهای سریعتر و جدیدتر پشتیبانی میکنند، سرعتشان با فعالسازی WPA یا TKIP در گزینههای خود، به ۵۴ مگابیت بر ثانیه کاهش خواهد یافت. این کاهش سرعت به منظور اطمینان از سازگاری با دستگاههای قدیمی است.

اگر روتر دارای استاندارد ۸۰۲٫۱۱n از WPA2 در کنار AES استفاده کند، سرعتی تا ۳۰۰ مگابیت بر ثانیه را پشتیبانی خواهد کرد. در مورد استانداردی نظیر ۸۰۲٫۱۱ ac این تفاوت سرعت بسیار فاحشتر خواهد بود؛ چرا که این استاندارد از نظر تئوری و در شرایط ایدهآل، از سرعت حداکثری ۳٫۴۶ گیگابیت بر ثانیه پشتیبانی میکند.

به بیان دیگر، صرفنظر از مبحث امنیتی، از لحاظ سرعت ارتباطات شبکهی وایفای نیز استفاده از استانداردهای قدیمی WPA و TKIP به هیچوجه منطقی نیست.

اما آنچه مسلم است در اغلب روترهای موجود در بازار ایران و خصوصاً روترهای تیپی لینک و دیلینک که بیش از دیگر برندها در میان کاربران ایرانی متداولند، دسترسی به گزینهی ایدهآل یعنی (WPA2-PSK (AES پیشبینی شده است.

اگر روتر شما WPA2 را به شما پیشنهاد داده و مانند روتر من به شما حق انتخاب برای استفاده از TKIP یا AES را میدهد، حتما AES را انتخاب کنید. مطمئن باشید اغلب دستگاههای شما با آن سازگار بوده و خیالتان نیز از بابت امنیت و سرعت آسوده خواهد بود. پس همیشه به خاطر داشته باشید که انتخاب استاندارد رمزنگاری AES چه برای کدگذاری ارتباطات وایفای و چه برای کدگذاری هر نوع اطلاعات دیگری مثل هارددرایو شما، امنیت و سرعت بیشتری را به ارمغان خواهد آورد.

آخرین دیدگاهها