انواع دیواره آتش ها

دیواره آتش ها به دو شکل سخت افزاري (خارجی) و نرم افزاري (داخلی) ارائه می شوند :

1- دیواره آتشهاي سخت افزاري :

این نوع از دیواره آتش ها که به آنان دیواره آتش هاي شبکه نیز گفته می شـود ، بـین کـامپیوتر هـا و کابل و یا خط DSL قرار خواهد گرفت.تعداد زیادي از تولید کنندگان و برخی از مراکز ISP ، دسـتگاههـایی با نام Router را ارائه می دهند که داراي یک دیواره آتش نیز می باشند.

دیواره آتش هاي سخت افزاري در مواردي نظیر حفاظت چندین کامپیوتر مفید بـوده و یـک سـطح مناسـب حفاظتی را ارائه می نمایند.

دیواره آتش هاي سخت افزاري ، دستگاههاي سخت افزاري مجزائی مـی باشـند کـه داراي سیـستم عامـل اختصاصی خود می باشد. بنابراین بکارگیري آنان باعث ایجاد یک لایـه دفـاعی اضـافه در مقابـل تهاجمـات می گردد.

2- دیواره آتش نرم افزاري :

برخی از سیستم عامل ها داراي یک دیواره آتش تعبیه شده درون خود مـی باشـند. بنـابراین مـی تـوان دیواره آتش موجود در سیستم عامل را فعال نموده تا یک سطح حفاظتی در خصوص ایمن سـازي کـامپیوتر و اطلاعات (به صورت نرم افزاري)ایجاد گردد.

در صورتی که سیستم عامل نصب شده بر روي کامپیوتر فاقد دیواره آتش باشد ، می تـوان اقـدام بـه تهیـه یک دیواره آتش نرم افزاري کرد. که در اینحالت براي نـصب دیـواره آتـش نـرم افـزاري بایـستی از طریـق سیدي درایو این روش اقدام گردد و حتی المقدور باید از نصب دیواره آتش نـرم افـزاري از طریـق اینترنـت اجتناب نمود.چون در این روش کامپیوتر محافظت نشده می باشد و در حین نصب نـرم افـزار امکـان ایجـاد مشکلات براي سیستم امکان پذیر می باشد.

نحوه عملکرد دیواره آتش

یک دیواره آتش کل ترافیک بین دو شبکه را بازرسی کرده ، تا طبق معیار هاي حفاظتی و امنیتی پردازش شـوند.

پس از پردازش و تحلیل بسته سه حالت ممکن است اتفاق بیفتد :

1) اجازه عبور بسته صادر می شود.(Accept mode)

2) بسته حذف می شود.(Blocking Mode)

3) بسته حذف شده و پاسخ مناسب به مبدأ آن بسته داده می شود. (Response Mode)

همچنین علاوه بر حذف بسته می توان عملیاتی نظیر ثبـت ، اخطـار ، ردگیـري و جلـوگیري از ادامـه اسـتفاده از شبکه هم در نظر گرفت.

به مجموعه قواعد دیواره آتش سیاست امنیتی نیز گفته می شود. همانطور که همه جا عملیـات ایـست و بازرسـی وقت گیر است ، دیواره آتش هم بعنوان گلوگاه می تواند منجـر بـه بـالا رفـتن ترافیـک ، تـاخیر ازدحـام و نهایتـاً بنبست در شبکه شود.گاهی اوقات بسته ها آنقدر در پشت دیوار آتش معطل می مانند تا زمان طول عمرشان بـه اتمام رسیده و فرستنده مجبور می شود مجدداً اقدام به ارسال آنها کند و این متناوباً تکرار مـی گـردد. بـه همـین دلیل دیوار آتش نیاز به طراحی صحیح و دقیق دارد تا کمترین تاخیر را در اطلاعات امن و صـحیح ایجـاد نمایـد. تاخیر در دیوار آتش اجتناب ناپذیر است و فقط باید بگونه اي باشد که بحران ایجاد نکند.

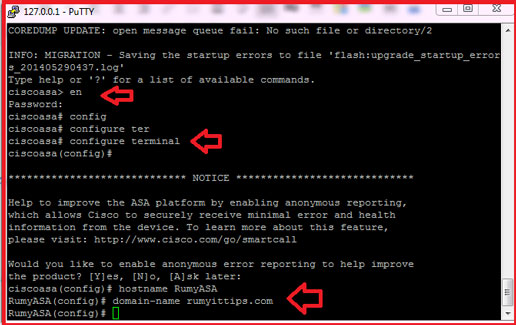

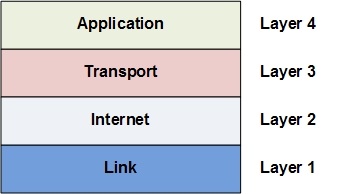

از آنجایی که معماري شبکه به صورت لایه لایه است. و مدل هاي مختلفی در طراحی شبکه می باشد، در مـدل TCP/IP براي انتقال یک واحد اطلاعات از لایه چهارم بر روي شبکه باید تمام لایـه هـا را بگذارنـد، هـر لایـه براي انجام وظیفه خود تعدادي فیلد مشخص به ابتداي بسته اضافه کرده و آن را تحویل لایه پایین تر می دهد. قسمت اعظم کار یک دیواره آتش تحلیل فیلد هاي اضافه شـده در هـر لایـه و header هـر بـسته مـی باشـد. سیاست امنیتی یک شبکه مجموعه اي متناهی از قواعد امنیتی است که بنا بر ماهیتشان در یکـی از لایـه هـاي دیوار آتش تعریف می شوند :

1- قواعد تعیین بسته هاي ممنوع در اولیه لایه از دیواره آتش

2- قواعد بستن برخی از پورت ها متعلق به سرویسهاي مانند FTP یا Telnet در لایه دوم

3- قواعد تحلیل header متن یک نامه الکترونیکی یا صفحه وب در لایه سوم

بنابراین دیواره آتش داراي سه لایه می باشد ،که جزئیات هر کدام به شرح زیر می باشد:

الف) لایه اول دیواره آتش :

لایه اول دیواره آتش براساس تحلیل بسته IP و فیلد هـاي header ایـن بـسته کـار مـی کنـد و در ایـن بـسته فیلدهاي زیر قابل نظارت و بررسی هستند:

1- آدرس مبدا : برخی از ماشین هاي داخل و خارج شبکه با آدرس IP خاص حق ارسال بسته نداشـته باشـند و بسته هاي آنها به محض ورود به دیواره آتش حذف نشود.

2- آدرس مقصد : برخی از ماشین هاي داخل و خارج شبکه با آدرس IP خاص دریافـت بـسته نداشـته باشـند و بسته هاي آنها به محض ورود به دیواره آتش حذف شود. ( آدرس هاي IP غیر مجاز توسط مسئول دیواره آتش تعریف می شود.)

3-شماره شناسایی یک دیتاگرام قطعه قطعه شده (Fragment & Identifier offset) : بسته هایی کـه قطعـه قطعه نشده اند یا متعلق به یک دیتاگرام خاص هستند باید حذف نشوند.

4-شماره پروتکل: بسته هایی که متعلق به پروتکل خاصی در لایه بالاتر هستند می توانند حذف نشوند. یعنی بررسی اینکه بسته متعلق به چه پروتکلی است و آیا تحویل به آن پروتکل مجاز است یا خیر؟

5-زمان حیات بسته : بسته هایی که بیش از تعداد مشخصی مسیریاب را طی کرده اند مـشکوك هـستند و بایـد حذف نشوند. 6-بقیه فیلدها بنابر صلاحدید و قواعد امنیتی مسئول دیواره آتش قابل بررسی هستند.

مهمترین خصوصیت لایه ازن از دیواره آتش آنست که در این لایه بسته ها بطور مجزا و مستقل از هـم بررسـی می شوند و هیچ نیازي به نگه داشتن بسته هاي قبلی یا بعدي یـک بـسته نیـست. بهمـین دلیـل سـاده تـرین و سریعترین تصمیم گیري در این لایه انجام می شود. امروزه برخی مسیر یابها با امکـان لایـه اول دیـوارآتش بـه بازار عرضه می شوند. یعنی به غیر از مسیریابی وظیفه لایه اول یک دیوار آتش را هم انجام می دهند که به آنهـا مسیریابهاي فیلترکننده بسته (Pocket Filtering Routre) گفته می شود. بنابراین مسیریاب قبل از اقـدام بـه مسیریابی براساس جدولی، بسته هاي IP را غربال می کند و تنظیم این جـدول براسـاس نظـر مـسئول شـبکه و برخی قواعد امنیتی انجام می گیرد.

با توجه به سریع بودن این لایه هر چه درصد قواعد امنیتی در ایـن لایـه دقیقتـر و سـخت گیرتـر باشـند، حجـم پردازش در لایه هاي بالاتر کسر و در عین حال احتمال نفوذ پایین تر خواهد بود، ولـی در مجمـوع بخـاطر تنـوع میلیاردي آدرس هاي IP نفوذ از این لایه با آدرسهاي جعلی یا قرضی امکان پـذیر خواهـد بـود و ایـن ضـعف در لایه هاي بالاتر باید جبران شود.

ب) لایه دوم دیوار آتش:

در این لایه از فیلدهاي header لایه انتقال براي تحلیل بسته استفاده می شود. عمـومی تـرین فیلـدهاي بـسته لایه انتقال جهت بازرسی در دیوارآتش عبارتند از:

1-شماره پورت پروسه مبدا و مقصد : با توجه به آنکه پورت هاي استاندارد شـناخته شـده هـستند، ممکـن اسـت مسئول یک دیوار آتش بخواهد سرویس FTP فقط در محـیط شـبکه محلـی امکـان پـذیر باشـد و بـراي تمـام ماشینهاي خارجی این امکان وجود نداشته باشد. بنابراین دیـواره آتـش مـی توانـد بـسته هـاي TCP بـا شـماره پورتهاي 20 و 21 ( مربوط به FTP ) که مقصد ورود و خـروج از شـبکه را دادنـد، حـذف کنـد. یکـی دیگـر از سرویسهاي خطرناك که ممکن است مورد سوء استفاده قرار گیرند Telnet می باشد کـه مـی تـوان بـه راحتـی پورت 23 را مسدود کرد یعنی بسته هایی که مقصدشان شماره پورت 23 است، حذف شوند.

2-فیلد شماره ترتیب و فیلد Ackrowledgment : این دو فیلد نیز بنابر قواعد تعریف شده توسط مسئول شبکه قابل استفاده هستند.

3- کدهاي کنترلی (TCP code Bits) : دیواره آتش با بررسی ایـن کـدها، بـه ماهیـت آن بـسته پـی بـرده و سیاست هاي لازم را بر روي آن اعمال می کند. بعنوان مثال یک دیواره آتش ممکن است بگونه اي تنظیم شـود که تمام بسته هایی که از بیرون به شبکه وارد می شـوند و داراي بیـت SYN=1 هـستند را حـذف کنـد. بـدین ترتیب هیچ ارتباط TCP از بیرون به درون شبکه برقرار نخواهد شد.

از مهمترین خصوصیات این لایه آن است که تمام تقاضاهاي برقراري ارتباط TCP بایستی از این لایه بگـذرد و چون در ارتباط TCP ، تا مراحل سه گانه اش به پایان نرسد، انتقال داده امکان پذیر نیست.

لذا قبل از هر گونه مبادله دیواره آتش می تواند مانع برقراري هر ارتباط غیر مجـاز شـود. بـدین معنـا کـه دیـواره آتش می تواند تقاضاهاي برقراري ارتباط TCP را قبل از ارائه به ماشین مقصد بررسی نمـوده و در صـورت قابـل اطمینان نبودن مانع از برقراري ارتباط گردد. دیواره آتش این لایه نیاز به جدولی از شماره پورت هاي غیـر مجـاز دارد.

ج) لایه سوم دیواره آتش :

در این لایه حفاظت براساس نوع سرویس و برنامه کاربردي انجام می شـود. بـدین معنـا کـه بـا در نظـر گـرفتن پروتکل در لایه چهارم به تحلیل داده ها می پردازد. تعداد header در این لایـه بـسته بـه نـوع سـرویس بـسیار متنوع و فراوان است.

بنابراین در لایه سوم دیواره آتش براي هر سرویس مجزا (ماننـد وب، پـست الکترونیـک و …) بایـد یـک سلـسله پردازش و قواعد امنیتی مجزا تعریف شود و به همین دلیل حجم و پیچیدگی پردازش ها در لایه سوم زیاد است. بنابراین توصیه می شود که تمام سرویس هاي غیر ضروري و شماره پورت هـایی کـه مـورد اسـتفاده نیـستند در لایه دوم مسدود شوند تا کار در لایه سوم کمتر باشد.

انواع فایروال هاي از لحاظ عملکرد

انواع مختلف فایروال ها اعم از سخت افزاري و نرم افزاري (که در واقع به نـوعی فـایروال هـاي سـخت افـزاري خود داراي سیستم عامل و نرم افزارهاي مربوط به خود مـی باشـند و بایـستی تنظـیم گردنـد)، روش انجـام کـار توسط آنها متفاوت است که این امر منجر به تفاوت در کارایی و سطح امنیت پیـشنهادي فـایروال هـا مـی شـود. بنابراین براین اساس، فایروال ها را به 5 گروه تقسیم می نمایند:

1- دیواره هاي آتش سطح مدار (Circuit – Level Firewall)

این دیواره هاي آتش به عنوان یک رله براي ارتباطات TCP عمل می کنند. آنها ارتباط TCP با رایانـه پـشتیبان قطع می کنند و خود به جاي آن رایانه به پاسخگویی اولیه می پردازند. تنهـا پـس از برقـراري ارتبـاط اسـت کـه اجازه می دهند تا داده به سمت رایانه مقصد جریان پیدا کند و تنها بـه بـسته هـاي داده اي مـرتبط اجـازه عبـور میدهند. این نوع از دیواره هاي آتش هیچ داده درون بسته هاي اطلاعات را مورد بررسی قرار نمـی دهنـد و لـذا سرعت خوبی دارند ضمناً امکان ایجاد محدودیت بر روي سایر پروتکل ها (غیر از TCP) را نیز نمی دهند.

2-دیواره هاي آتش پروکسی سرور (Proxy Based Firewall)

فایروال هاي پروکسی سرور به بررسی بسته هاي اطلاعات در لایـه کـاربرد مـی پـردازد. یـک پروکـسی سـرور درخواست ارائه شده توسط برنامه هاي کاربردي را قطع می کند و خود به جاي آنها درخواست را ارسال می کنـد. نتیجه درخواست را نیز ابتدا خود دریافت و سپس بـراي برنامـه هـاي کـاربردي ارسـال مـی کنـد. ایـن روش بـا جلوگیري از ارتباط مستقیم برنامه با سرورها و برنامه هاي کاربردي خارجی امنیـت بـالایی را تـامین مـی کنـد. از آنجایی که این دیوارههاي آتش پروتکل هاي سطح کاربرد را می شناسند، لذا می توانند بر مبناي این پروتکلهـا محدودیت هایی را ایجاد کنند. همچنـین آنهـا مـی تواننـد بـا بررسـی محتـواي بـسته هـاي داده اي بـه ایجـاد محدودیتهاي لازم بپردازند. البته این سطح بررسی می تواند به کندي این دیوارههاي آتش بیانجامـد. همچنـین از آنجایی که این دیواره هاي آتـش بایـد ترافیـک ورودي و اطلاعـات برنامـه هـاي کـاربردي کـاربر انتهـایی را پردازش کند، کارایی آنها بیشتر کاهش می یابد. اغلب اوقات پروکسی سرورها از دید کاربر انتهایی شفاف نیـستند و کاربر مجبور است تغییراتی را در برنامه خود ایجاد کند تا بتواند این دیواره هاي آتش را به کار گیرد. هـر برنامـه جدیدي که بخواهد از این نوع دیوارهآتش عبور کند، باید تغییراتی در پشته پروتکل دیوارهآتش ایجاد کرد.

عملکرد دیواره آتش پروکسی سرور بدین صورت می باشد که بطور مثال زمانی که یک کـامپیوتر مبـدا تقاضـاي یک نشست (_Session) مانند FTP یا برقراري ارتباط TCP با سرویس دهنده وب را بـراي، کـامپیوتر ارسـال می کند، فرایند زیر اتفاق می افتد: پروکسی به نیابت از کامپیوتر مبدأاین نشست را برقرار می کند. یعنی طرف نشست دیـواره آتـش خواهـد بـود نـه کامپیوتر اصلی. سپس یک نشست مستقل بین دیواره آتش و کامپیوتر مقصد برقرار مـی شـود. پروکـسی داده هـا مبدا را می گیرد، سپس از طریق نشست دوم براي مقصد ارسال می نمایـد. بنـابراین در دیـواره آتـش مبتنـی بـر پروکسی هیچ نشست مستقیم رودرویی بین مبدا و مقصد شکل نمی گیرد، بلکه ارتباط آنها بوسیله یـک کـامپیوتر واسط برقرار می شود. بدین نحو دیوارهآتش قادر خواهد بود بر روي داده هاي مبادله شده درخلال نشست اعمـال نفوذ کند. حال اگر نفوذ گر بخواهد با ارسال بسته هاي کنترلی خاص ماننـد SYN-ACK کـه ظـاهراً مجـاز بـه نظر می آیند واکنش ماشین هدف را در شـبکه داخلی ارزیابی کند، در حقیقـت واکـنش دیـواره آتـش را مـشاهده می کند و لذا نخواهد توانست از درون شبکه داخلی اطلاعات مهم و با ارزشی بدست بیاورد.

همچنین دیواره آتش پروکسی سرور به حافظه نسبتاً زیاد و CPU بسیار سریع نیازمندند و لـذا نـسبتاً گـران تمـام می شوند، بدین علت که این نوع دیواره آتش باید تمام نشست هاي بین ماشـین هـاي درون و بیـرون شـبکه را مدیریت و اجرا کند، لذا گلوگاه شبکه محسوب می شود و هرگونه تاخیر یا اشکال در پیکربندي آن ، کـل شـبکه را با بحران جدي مواجه خواهد نمود.

3- دیواره آتش غیر هوشمند یا فیلترهاي Nosstatful pocket

این نوع دیواره آتش روش کار ساده اي دارند . آنها بر مسیر یک شبکه می نشینند و با استفاده از مجموعـه اي از قواعد ، به بعضی بسته ها اجازه عبور می دهند و بعضی دیگر را بلوکه می کنند. این تصمیم ها با توجه اطلاعـات آدرس دهی موجود در پروتکل هاي لایه شبکه ماننـد IP و در بعـضی مـوارد بـا توجـه بـه اطلاعـات موجـود در پروتکل هاي لایه انتقال مانند سرایندهاي TCP و UDP اتخاذ می شود.این فیلترها زمانی می توانند بـه خـوبی عمل کنند که فهم خوبی از کاربرد سرویس هاي مورد نیاز شبکه جهت محافظت داشته باشند. همچنین این نـوع دیواره آتش می توانند سریع باشند ، چون همانند پروکسی ها عمل نمی کنند و اطلاعاتی دربـاره پروتکـل هـاي لایه کاربرد ندارند.

4- دیواره آتش هوشمند یا فیلترهاي Stateful packet : دیواره آتشی که قادر باشد مشخصات ترافیک خروجی از شبکه را براي مدتی حفظ کنند و بر اساس پردازش آنها مجوز عبور صادر نمایند ، دیواره آتش هوشـمند نامیـده می شوند. این فیلتر ها یا به نوعی دیواره آتش باهوش تر از فیلتر هاي ساده هستند. آنهـا تقریبـاً تمـامی ترافیـک ورودي را بلوکه می کنند ، اما می توانند به ماشین هاي پشتشان اجازه بدهند تا به پاسخگویی بپردازند. آنهـا ایـن کار را با نگهداري رکورد اتصالاتی که ماشین هاي پشتشان در لایه انتقـال مـی کننـد ، انجـام مـی دهنـد. ایـن فیلترها ، مکانیزم اصلی مورد استفاده جهت پیاده سازي دیواره آتش در شبکه مدرن هستند. این فیلترها میتواننـد ردپاي اطلاعات مختلف را از طریق بسته هایی که در حال عبورند ، ثبت کنند. براي مثال شماره پورت هاي TCP و UDP مبدأ و مقصد ، شماره ترتیب TCP و پرچم هـاي TCP . بـسیاري از فیلتر هاي جدید Stateful می توانند پروتکل هاي لایه کاربرد مانند FTP و HTTP را تشخیص دهند و لـذا می توانند اعمال کنترل دسترسی را با توجه به نیازها و سرعت این پروتکل ها انجام دهند.همچنین فیلتر هاي هوشمند باعث می شود بسته هایی که با ظاهر مجاز می خواهند درون شبکه راه پیـدا کننـد را از بسته هاي واقعی تمیز داده شوند. بزرگترین مشکل این فیلتر ها غبله بر تاخیر پردازش و حجم حافظـه مـورد نیاز می باشد، ولی در مجموع قابلیت اعتماد بسیار بالاتري دارند و ضریب امنیت شبکه را افـزایش خواهنـد داد؛ و بطور کل یک دیواره آتش یا فیلتر هوشمند پیشینه ترافیک خروجی را براي چند ثانیه آخر به خـاطر مـی سـپارد و بر اساس آن تصمیم می گیرد که آیا ورود یک بسته مجاز است یا خیر.؟

5- دیواره هاي آتش شخصی (Personal Firewall)

دیواره هاي آتش شخصی ، دیواره هاي آتشی هستند که بر روي رایانه هاي شخصی نصب می شوند. آنها بـراي مقابله با حملات شبکهاي طراحی شده اند. معمولاً از برنامههاي در حال اجرا در ماشین آگاهی دارنـد و تنهـا PC ارتباطات ایجاد شده توسط این برنامه ها اجازه می دهند که به کار بپردازند.نصب یک دیـواره آتـش شخـصی بـر روي یک کامپیوتر بسیار مفید است ، زیرا سطح امنیت پیشنهادي توسط دیواره آتش شبکه را افـزایش مـی دهـد. از طرف دیگر از آنجایی که امروزه بسیاري از حملات از درون شبکه حفاظت شـده ، انجـام مـی شـوند ، دیـواره آتش شبکه نمی تواند کاري براي آنها انجام دهد و لذا یک دیواره آتش شخصی بسیار مفید خواهـد بـود. معمـولاً نیازي به تغییر برنامه جهت عبور از دیواره شخصی نصب شده (همانند پروکسی) نیست.

موقعیت یابی براي دیواره آتش

محل و موقعیت نصب دیواره آتش همانند انتخاب نوع صـحیح دیـواره آتـش و پیکربنـدي کامـل آن ، از اهمیـت ویژه اي برخوردار است.نکاتی که باید براي یافتن جاي مناسب نصب دیواره آتش در نظر گرفت ، عبارتند از :

1- موقعیت و محل نصب از لحاظ توپولوژیکی :

معمولاً مناسب به نظر می رسد که دیواره آتش را در درگاه ورودي/خروجی شبکه خصوصی نصب کرد. ایـن امـر به ایجاد بهترین پوشش امنیتی براي شبکه خصوصی با کمـک دیـواره آتـش از یـک طـرف و جداسـازي شـبکه خصوصی از شبکه عمومی از طرف دیگر کمک می کند.

2- قابلیت دسترسی و نواحی امنیتی :

اگر سرورهایی وجود دارند که باید براي شبکه عمومی در دسترس باشند ، بهتر است آنها را بعد از دیواره آتـش و در ناحیه DMZ قرار دهید. قرار دادن این سرورها در شبکه خصوصی و تنظیم دیواره آتش جهت صدور اجازه بـه کاربران خارجی براي دسترسی به این سرورها برابر خواهد بود و با هک شدن شبکه داخلـی بـدین علـت کـه در اینحالت مسیر را براي هکرها باز شده است. در حالی که با استفاده از ناحیـه DMZ ، سـرورهاي قابـل دسترسـی براي شبکه عمومی از شبکه خصوصی بطور فیزیکی جدا می باشند. لذا اگـر هکرهـا بتواننـد بـه نحـوي بـه ایـن سرورها نفوذ نمایند،باز هم دیواره آتش را پیش روي خود دارند.

3- مسیریابی نامتقارن :

بیشتر دیواره هاي آتش مدرن سعی می کنند اطلاعات مربوط به اتصالات مختلفـی را کـه از طریـق آنهـا شـبکه داخلی را به شبکه عمومی وصل کرده است ، نگهداري کنند.اینن اطلاعات کمک می کنند تـا تنهـا بـسته هـاي اطلاعاتی مجاز به شبکه خـصوصی وارد شـوند. در نتیجـه حـائز اهمیـت اسـت کـه نقطـه ورود و خـروج تمـامی اطلاعات به / از شبکه خصوصی از طریق یک دیواره آتش باشد.

4- دیواره هاي آتش لایه اي :

در شبکه هاي با درجه امنیتی بالا بهتر است از دو یا چند دیواره آتش در مسیر اسـتفاده شـود.در ایـن حالـت اگـر اولین دیواره آتش با مشکلی روبرو گردد ، دومین دیواره آتش به کار خود ادامه می دهد. در این روش بهتـر اسـت از دیواره هاي آتش شرکت هاي مختلف استفاده گردد تا در صورت وجود یک اشکال نرم افزاري یا حفره امنیتـی در یکی از آنها ، سایرین بتوانند امنیت شبکه را تأمین کنند.

توپولوژي هاي دیواره آتش

براي پیاده سازي و پیکربندي دیواره آتش هـا در یـک شـبکه از توپولـوژي هـاي متفـاوتی اسـتفاده مـی گـردد . توپولوژي انتخابی به ویژگی هاي شبکه و خواسته هاي موجود بستگی خواهد داشت.

توپولوژي نوع اول : دیواره آتش Dual-Homed

در این توپولوژي که یکی از ساده ترین و در عین حال متداولترین روش استفاده از یک دیواره آتش اسـت ، یـک دیواره آتش مستقیماً و از طریق یک خط Dial-up ، خطوط ISDN و یا مودم هاي کـابلی بـه اینترنـت متـصل می گردد. در توپولوژي فوق امکان استفاده از DMZ وجود نخواهد داشت.

برخی از ویژگی هاي این توپولوژي عبارت از :

- دیواره آتش مسئولیت بررسی بسته هاي اطلاعاتی ارسالی با توجه به قوانین فیلترینگ تعریـف شـده بـین شـبکه داخلی و اینترنت و برعکس را برعهده دارد.

- دیواره آتش از آدرس IP خود براي ارسال بسته هاي اطلاعاتی بر روي اینترنت استفاده می نماید .

- داراي یک پیکربندي ساده بوده و در مواردي کـه صـرفا” داراي یـک آدرس IP معتبـر ( Valid ) مـی باشـیم ، کارساز خواهند بود .

آخرین دیدگاهها