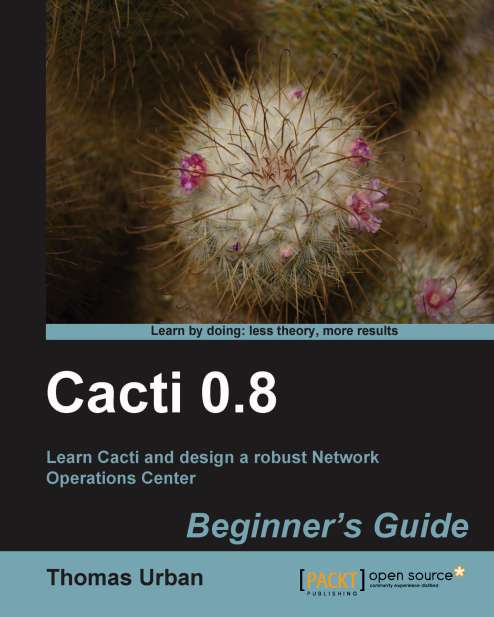

آموزش کامل نصب برنامه Cacti برای مانیتورینگ سرور

امروز میخوام در رابطه با یکی از بهترین برنامه های مربوط به مانیتورینگ سرور یعنی Cacti Monitoring صحبت کنیم و با استفاده از این آموزش میتوانید یک مانیتورینگ خوب با نام cacti بر روی سرورتون نصب کنید

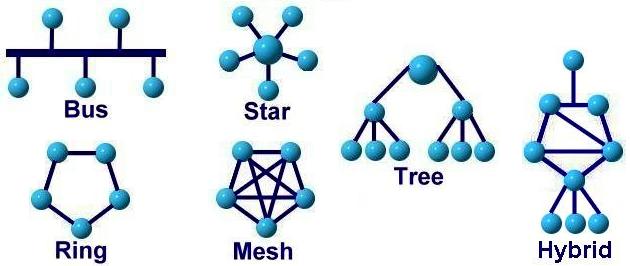

برنامه Cacti monitoring یکی از بهترین برنامه های تحت شبکه می باشد که وظیفه مانیتور کردن سرویس های مختلف را دارد.

مانیتور بر روی سرویس ها – پروسس های فعال – ترافیک های بین سرور و کلاینت – لود سی پی یو – فضای دیسک و فولدر etc و….. که قابلیت های بسیار خوبی را دارد.

خوب این مقاله یکی مقاله بسیار طولانی می باشد و بخاطر اینکه سرویس های پیش نیاز رو باید نصب کنیم,بخاطر همین برخی از سرویس ها توسط کنترل پنل ها نصب میشه.پس بخاطر همین من پیش نایزهای مهم رو برای شما میگم.

هرکدام را که نصب دارید چه بهتر.اگرم نبود که مراحل نصب را طی میکنیم.

پیش نیاز اصلی اپلیکیشن برنامه cacti , Net-SNMP می باشد که نصب کامل این برنامه مانیتورینگ و سرویس های پیش نیاز بر روی سیستم عامل های زیر اجرا میشود :

کد:

RHEL 7.x/6.x/5.x, CentOS 7.x/6.x/5.x and Fedora 21-12

خوب پیش نیاز این مانیتورینگ به ترتیب قرار میدهم :

کد:

Apache : A Web server to display network graphs created by PHP and RRDTool.

MySQL : A Database server to store cacti information.

PHP : A script module to create graphs using RRDTool.

PHP-SNMP : A PHP extension for SNMP to access data.

NET-SNMP : A SNMP (Simple Network Management Protocol) is used to manage network.

RRDTool : A database tool to manage and retrieve time series data like CPU load, Network Bandwidth etc.

خوب برای نصب آنها با استفاده از yum install این سرویس هارو نصب میکنیم

پس فرمان هارا به ترتیب انجام دهید :

کد:

yum install httpd httpd-devel

yum install mysql mysql-server

yum install mariadb-server -y

yum install php-mysql php-pear php-common php-gd php-devel php php-mbstring php-cli

yum install php-snmp

yum install net-snmp-utils net-snmp-libs

yum install rrdtool

بعد از نصب این سرویس ها,فرمان زیر را به ترتیب میزنیم :

برای سیستم ها RHEL/CentOS 6.x/5.x and Fedora 18-12 فرمان های زیر :

کد:

[Amir@Iedb.ir ~]# service httpd start

[Amir@Iedb.ir ~]# service mysqld start

[Amir@Iedb.ir ~]# service snmpd start

برای سیستم های RHEL/CentOS 7.x and Fedora 19 Onwards فرمان های زیر :

کد:

[Amir@Iedb.ir ~]# systemctl start httpd.service

[Amir@Iedb.ir ~]# systemctl start mariadb.service

[Amir@Iedb.ir ~]# systemctl start snmpd.service

خوب بعد از آن,این سرویس هارو در استارت آپ قرار میدهیم :

کد:

[Amir@Iedb.ir ~]# /sbin/chkconfig --levels 345 httpd on

[Amir@Iedb.ir ~]# /sbin/chkconfig --levels 345 mysqld on

[Amir@Iedb.ir ~]# /sbin/chkconfig --levels 345 snmpd on

خوب,بعد از انجام دادن این مراحل و اینکه این سرویس هارو کامل نصب کردین,میرسیم به بخش اصلی,یعنی نصب Cacti Monitoring

شما اول باید Epel مخصوص سنتوس 6 یا 7 و … رو نصب کنید.من اینجا سنتوس 6 را نصب میکنم

کد:

[Amir@Iedb.ir ~]# wget http://dl.fedoraproject.org/pub/epel/6/i386/epel-release-6-8.noarch.rpm

[Amir@Iedb.ir ~]# rpm -ivh epel-release-6-8.noarch.rpm

خوب بعد از اینجام این کار,شروع به نصب این مانیتورینگ میکنیم.فرمان زیر را بزنید :

بعد از اینکه نصب تمام شد.میریم به قسمت بعدی

کانفیگ کردن Mysql Server برای Cacti

ما برای اینکه بخواهیم از Cacti استفاده کنیم,باید کانفیگ های لازم و مربوط به مای اس کیو ال را انجام دهیم

ساخت دیتابیس برای Cacti. فرمان های زیر را بزنید.

نکته : پسوورد روت در mysql رو باید داشته باشید.

کد:

[Amir@Iedb.ir ~]# mysql -u root -p

Enter password:

Welcome to the MySQL monitor. Commands end with ; or \g.

Your MySQL connection id is 3

Server version: 5.1.73 Source distribution

Copyright (c) 2000, 2013, Oracle and/or its affiliates. All rights reserved.

Oracle is a registered trademark of Oracle Corporation and/or its

affiliates. Other names may be trademarks of their respective

owners.

Type 'help;' or '\h' for help. Type '\c' to clear the current input statement.

mysql> create database cacti;

Query OK, 1 row affected (0.00 sec)

mysql> GRANT ALL ON cacti.* TO cacti@localhost IDENTIFIED BY 'tecmint';

Query OK, 0 rows affected (0.00 sec)

mysql> FLUSH privileges;

Query OK, 0 rows affected (0.00 sec)

mysql> quit;

Bye

خوب همینطور که میبینید ما دیتابیس رو درست کردیم و سرور از ما خداحافظی کرد.اما ما هنوز باهاش کار داریم.با خودش فکر کرده ما رفتنی هستیم.ههههههه

خوب,بعد از این فعالیت هایی که انجام دادیم,میرسیم به نصب تیبل های Cacti در Mysql

اول با استفاده از RPM دیتابیس Cacti رو پیدا میکنیم :

کد:

rpm -ql cacti | grep cacti.sql

جواب باید این باشد :

کد:

/usr/share/doc/cacti-0.8.8b/cacti.sql

حالا نوبت این میرسه که این فایل اس کیو ال را ایمپورت کنیم :

کد:

[Amir@Iedb.ir ~]# mysql -u cacti -p cacti < /usr/share/doc/cacti-0.8.8b/cacti.sql

Enter password:

خوب بعد از این,باید کانفیگ اس کیو ال را در فایل مخصوص Cacti انجام دهیم.فرمان زیر را بزنید و بعد از آن,نمونه ای از فایل کانفیگ رو قرار میدم :

کد:

nano /etc/cacti/db.php

نمومه این فایل و پر کردن قسمت های مختلف :

کد:

/* make sure these values reflect your actual database/host/user/password */

$database_type = "mysql";

$database_default = "cacti";

$database_hostname = "localhost";

$database_username = "cacti";

$database_password = "your-password-here";

$database_port = "3306";

$database_ssl = false;

خوب,بعد از این,ما فایروال را برای انجام فعالیت Cacti انجام میدهیم که به مشکل نخوریم :

کد:

[Amir@Iedb.ir ~]# iptables -A INPUT -p udp -m state --state NEW --dport 80 -j ACCEPT

[Amir@Iedb.ir ~]# iptables -A INPUT -p tcp -m state --state NEW --dport 80 -j ACCEPT

[Amir@Iedb.ir ~]# service iptables save

حالا نوبت کانفیگ فایل کانفیگ آپاچی برای Cacti :

کد:

nano /etc/httpd/conf.d/cacti.conf

خوب کانفیگی که قرار میگیره اینه :

کد:

Alias /cacti /usr/share/cacti

<Directory /usr/share/cacti/>

Order Deny,Allow

Deny from all

Allow from 172.16.16.0/20

</Directory>

به جای 172.16.16.0/20 شما باید رنج آیپی شبکه را قرار دهید.یا کلا این قسمت Order و Allow را تغییر میدهیم که کلا هرکسی مثلا بیاد اپلیکیشن رو اجرا کنه,مشاهده کنه .به طور مثال :

http://iedb.ir/cacti

با این لینک شما میتوانید از اپلیکیشن آن استفاده کنید.

خیلی مقاله طولانی شد.اما دیگه به آخر مقاله رسیدیم.

خوب حالا باید آپاچی را اجرا کنیم :

کد:

service httpd restart

بد از استارت کردم آپاچی,cacti را درون کرون جاب قرار میدهیم :

کد:

nano /etc/cron.d/cacti

سپس خط زیر را قرار می دهیم :

کد:

#*/5 * * * * cacti /usr/bin/php /usr/share/cacti/poller.php > /dev/null 2>&1

خوب دیگه به آخر این آموزش میرسیم.حالا میایم cacti رو اجرا میکنیم.مثلا:

http://iedb.ir/cacti

بعد در این صفحه میاد مثل یک پورتال,مراحل نصب داره که یوزر و پسوورد و دیتابیس و …. قرار میدهیم.کار سختی نیست.مثل نصب یک پورتال میماند.

بعد از نصب,دیگه راحت میتوان با استفاده از برنامه Cacti , سرویس هایی که اول نام بردیم را چک کنیم و با استفاده از این برنامه مانیتورینگ,که یکی از بهترین برنامه ها می باشد,میتوانیم بر روی سرور یک مانیتورینگ بسیار خوب و خیلی مفید راه اندازی کنیم.

خوب این اموزش تمام شد و سعی کردم به صورت ساده و روان و به صورت کامل برای شما توضیح بدم.

نکته : در نصب این مانیتورینگ,از اول نصب http و مای اس کیو ال و تمام مواردی که برای سرور مورد نیاز می باشد توضیح داده شد که باید کامل نصب شده باشه.

اما برخی از کنترل پنل ها,خودشون این سرویس هارو نصب میکنند.پس این قسمت رو فراموش نکنید.مواظب باشید که این آموزش باعث خرابکاری در سرورتون بشه.

نکته دوم : این آموزش تنها آموزش فارسی این برنامه می باشد و سعی شده تمام موارد به صورت کامل جمع آوری شود.پس لطفا کپی رایت فراموش نشه.

نکته سوم : اگر کسی توانایی داشت,این مقاله را pdf کنه و در سایت آپلودر http://up.iedb.ir آپلود کنید و لینک بذارید.

آخرین دیدگاهها