تفاوت دوربین تحت شبکه IP و آنالوگ

Category : دستهبندی نشده

تفاوت دوربین تحت شبکه IP و آنالوگ

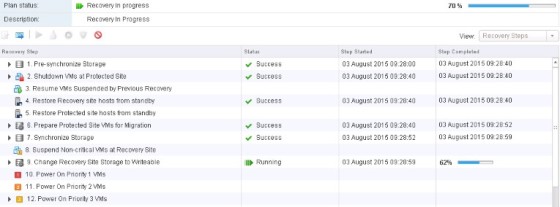

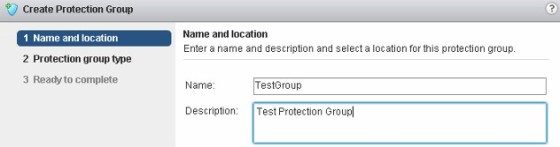

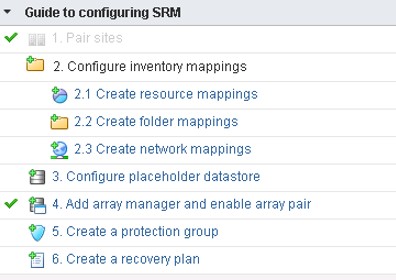

در این مقاله به بررسی نقاط قوت و ضعف دو سیستم نظارت تصویری بر پایه آنالوگ و تحت شبکه می پردازیم تا به جمع بندی مناسبی برای راهنمایی شما به انتخاب آگاهانه بین این دو سیستم برسیماین روزها اخبار صنعت CCTV پر شده از صحبت درباره تسخیر بازار توسط دوربین های تحت شبکه آی پی (اینترنت پروتکل)! و گزارش هایی از نابودی زودرس دوربین های آنالوگ ! در حالی که برخی از دوربین های آی پی (یا دوربین های تحت شبکه که گاهی به این نام هم خوانده می شوند) می توانند تصاویر با وضوح بالایی ارائه دهند، دوربین های مداربسته آنالوگ همچنان بازده بیشتر، هزینه کمتر و کارائی قابل اطمینانی ارائه می دهند. قبل از تصمیم گیری در مورد انتخاب دوربین های تحت شبکه آی پی در مقابل دوربین های مداربسته آنالوگ ، اول بهتر است بدانید که دوربین های تحت شبکه آی پی دقیقاً چه چیزی هستند و چه نیستند

یکی از مواردی که امروزه هر مجری پروژههای نظارت تصویری در ابتدای امر با آن روبروست مقایسه دوربین تحت شبکه ودوربین آنالوگ است. زیر ساخت مورد نیاز، امکانات و هزینه دوربین تحت شبکه و دوربین آنالوگ تفاوت زیادی با هم دارد. در این مقاله با مرور بر ده نکته مهم نشان میدهیم که چرا در سالهای اخیر در مقایسه دوربین تحت شبکه IP و دوربین آنالوگ رویکرد جهانی به نفع دوربین تحت شبکه در حال تغییر است.

1- دقت تصویر زیاد:

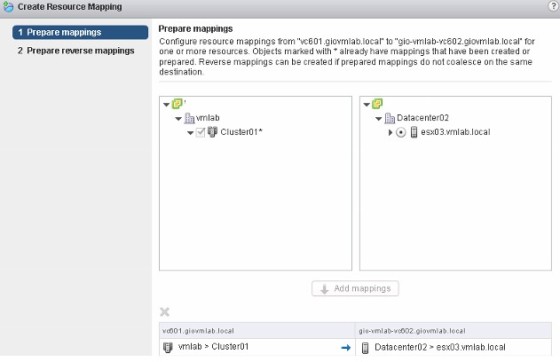

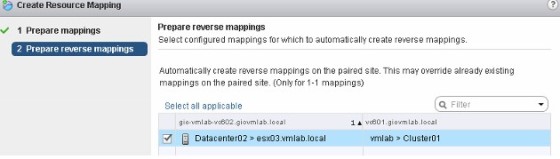

معمولا دوربین تحت شبکه IP محدودیت کیفیت تصاویر دوربینهای آنالوگ را ندارد. یک دوربین 5 مگاپیکسلی IP قادر به ارائهی تصویری 10 برابر بزرگتر نسبت به یک دوربین آنالوگ با کیفیت4CIF است.

حداکثر دقت تصویر (رزولوشن) یک دوربین آنالوگ 704*480 پیکسل است در حالی که امروزه ارائه یک دوربین تحت شبکه IP با دقتی تا 29 مگاپیکسل نیز ممکن شده است. بر خلاف تصور افرادی که این کیفیت مضاعف را تنها در بهبود رزولوشن تصویر میبینند، لازم به ذکر است که این کیفیت بالا در واقع بیانگر قابلیت تصویربرداری از یک محدودهی وسیعتر را نشان میدهد که خود موجب کاهش نیاز به تعداد دوربین های زیادتر خواهد گردید.

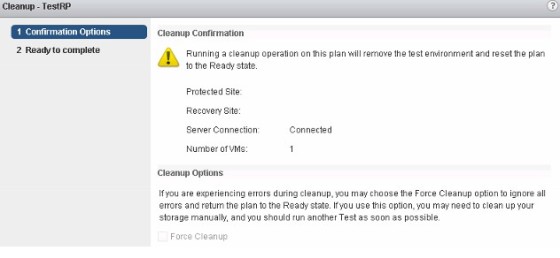

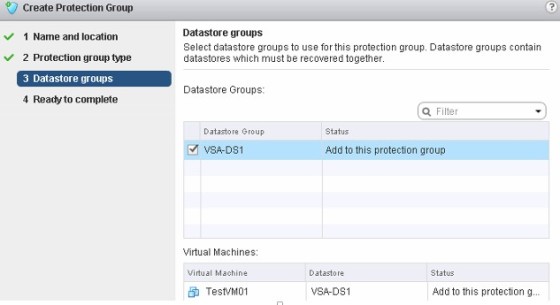

همانگونه که در تصویردوم بالا مشاهده می کنید، دوربین 5 مگاپیکسلی نسبت به دوربینهای با رزولوشن پایینتر آنالوگ، قابلیت تصویربرداری از فضایی بزرگتر را دارد.

همچنین در دو تصویر بالا می توانید مشاهده کنید که در صورت استفاده از دوربین تحت شبکه IP با دقت تصویر 2 مگاپیکسلی به جای دوربینهای آنالوگ 600TVL میتوان با تعداد بسیار کمتری از دوربینها، فضای مورد نظر را پوشش داد. در این تصویر از 8 دوربین تحت شبکهIP با دقت 2 مگاپیکسل به جای 32 دوربین آنالوگ با دقت 600TVL استفاده شده است.

2- سهولت نصب و راه اندازی:

در صورتی که در مکان مشتری، پیشاپیش زیرساخت شبکه وجود داشته باشد دوربینهای تحت شبکه IP را میتوان به راحتی به شبکه موجود در آن مکان متصل کرد البته به شرط آنکه ترافیک تولیدی دوربینهای تحت شبکه IP ما اخلالی درترافیک سایر رایانههای موجود در شبکه ایجاد نکند در غیر این صورت باید به فکر ایجاد یک شبکه مستقل برایدوربینهای تحت شبکه IP خود بود. در صورت بکار بردن تجهیزات لازم، دوربینهای تحت شبکه IP برای ارسال اطلاعات و تصویر و تغذیه تنها به یک کابل شبکه احتیاج خواهند داشت. در صورت استفاده از دوربینهای تحت شبکه IP وایرلس، سهولت نصب و راهاندازی به نهایت خود میرسد.

باید توجه داشت یکی از خصوصیات عالی دوربین های تحت شبکه IP اینست که میتوان از راه دور و از طریق تنها یک کابل شبکه (یا یک لینک وایرلس) هم تصاویر آنها را دریافت کرد و هم اینکه آنها را راهبری کرد. منظور ما از راهبری در اینجا اعمال تنظیماتی از قبیل تغییر بزرگنمایی تصویر، تنظیم فوکوس یا چرخش زاویه دید دوربین در راستای افقی یا عمودی (یا هر دو به صورت همزمان) است. در حالی که برای انجام این امور در یک دوربین آنالوگ نیاز به سیمکشی یک رشته کابل اضافی علاوه برکابل کواکسیال مورد نیاز برای انتقال تصویر است.

3- دیجیتال بودن کامل:

برخلاف تصاویر دوربینهای آنالوگ، تصاویر دوربین تحت شبکه IP پس از انتقال در فواصل دور یا تبدیل کردن آنها به فرمتهای دیگر دچار افت کیفیت نمیشوند. یک دوربین تحت شبکه می تواند استریمهای (کانالهای) متفاوتی برای مشاهده و یا ضبط تصاویر ارائه دهد. همچنین یک دوربین تحت شبکه IP میتواند قسمت خاصی از یک تصویر را انتخاب کند و آنرا انتقال دهد تا پهنای باند و حجم ضبط کمتری مصرف شود. انتقال بخشی از تصویر به جای کل آن میتواند پهنای باند کمتری اشغال کند.

4- هوشمندی دوربینهای تحت شبکه IP

دوربینهای تحت شبکهIP می توانند علاوه بر ارائهی تصویر امکانات بیشتری ارائه کنند. هوش گنجانده شده دردوربینهای تحت شبکه IP مرغوب میتواند فشاری که بر اپراتور وارد میشود را تا حد زیادی کاهش دهد، اطلاعات مهم کاری را منتقل کند و بهره وری سیستم نظارت تصویری را افزایش دهد.

با فعال کردن قابلیت تشخیص حرکت (motion detection)، این دوربینها میتوانند هر اتفاقی در صحنه را بصورت خیلی سریع تشخیص و گزارش دهند. حتا سیستم اخطاری داخل دوربینهای IP تعبیه میشود که در صورت مختل شدن عملکرد دوربین به سرعت اعلام خطر میکنند.

قابلیت مفید دیگر دوربینهای تحت شبکه IPی مرغوب امکان تشخیص مسیر حرکت (auto tracking) است. این قابلیت میتواند مسیری مجازی از حرکت تمام اجزای متحرک تصویر ترسیم کند تا بتوان هر رویدادی را به راحتی دنبال کرد.

قابلیتهای دوربین های تحت شبکه IP می تواند با اضافه کردن امکانات دیگر افزایش یابد.

5- یکپارچگی کامل دوربین تحت شبکه:

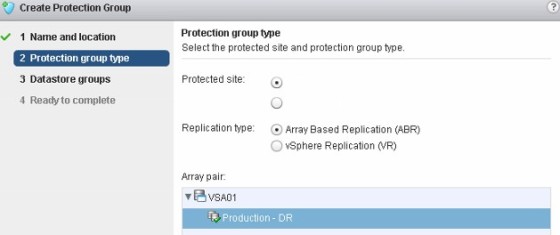

یک دوربین تحت شبکه IP میتواند برق تغذیه دوربین، تصویر، صدا، کنترل PTZ و ورودی و خروجی ها را از طریق یک کابل منتقل کند. این امر به معنای کاهش هزینهها، افزایش کاربری و ایجاد پتانسیل وسیع یکپارچگی است.

در یک دوربین اسپید دام آنالوگ، نیازمند کابلی مجزا برای کنترل چرخش و زوم دوربین خواهیم بود. اگر به ضبط صدا هم نیاز داشته باشیم باید یک کابل دیگر هم بکشیم. کشیدن این کابلها علاوه بر دو کابل تصویر و تغذیه دوربین آنالوگ، هزینههای زیرساخت نصب دوربین را بسیار افزایش میدهند.

علاوه بر هزینههای زیرساخت کمتر دوربینهای تحت شبکه IP، این دوربینها قابلیت یکپارچهسازی بیشتری نیز دارند. با بهرهگیری از پورتهای ورودی و خروجی این دوربینها، میتوان اموری از قبیل کنترل تردد و باز و بسته شدن گیتها را حتا بدون نیاز به حضور اپراتور انجام داد. همچنین با استفاده از قابلیت پخش صدای دو طرفه، اپراتور می تواند با شخصی که در تصویر دیده می شود صحبت کند. علاوه بر این یک دوربین تحت شبکه IP میتواند با تشخیص صدا، اخطار خاصی را ارسال یا عملیات ضبط کردن را شروع کند.

6- امنیت در مشاهده تصاویر:

دوربینهای تحت شبکه IP می توانند قابلیت دسترسیهای مختلف با رمزگذاری را ارائه دهند. این امر بدین معناست که میتوان مشخص کرد چه کسی بتواند کدام تصاویر را مانیتور کند. بدینترتیب تصاویر شما از هر نظر امن خواهند ماند.

تصاویر دوربینهای آنلوگ اصلا امن نیستند. بدلیل عدم رمزگذاری یا روشی برای تشخیص هویت، تصاویر دوربینهای آنالوگ را براحتی میشود سرقت کرد یا حتی تغییر داد یا جابجا نمود. علاوه بر رمزگذاری HTTPS و پشتیبانی VPN، دوربینهای IP میتوانند از فیلترهایی از قبیل IP Address و IEEE 802.1x برای کنترل در نحوه دسترسی به تصاویر استفاده کنند.

7- حرکت شفاف:

در دوربینهای تحت شبکه IP مشکلات اسکن Interlace را دیگر نداریم . با استفاده از سیستم اسکن Progressive ، کل تصویر در یک لحظه برداشت شده و در نتیجه یک تصویر با کیفیت عالی بدست میآید.

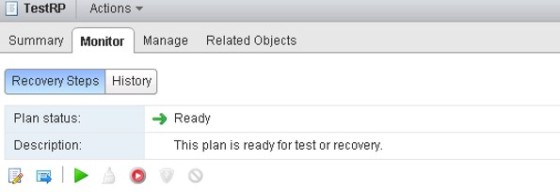

تمام دوربینها تصاویر را بصورت خطوط برداشت میکنند. بیشتر دوربین های آنالوگ از سیستم Interlace برای اسکن تصاویر استفاده می کنند. این بدان معنی است که خطوط فرد تصویر در یک مرحله برداشت شده و خطوط زوج در دور بعد تصویربرداری میشوند. سپس این دو زیر مجموعه در یک تصویر با هم ترکیب خواهند شد تا یک تصویر کامل به دست آید. اشکال این روش اسکن در مواقعی ظاهر میشود که حرکتی در تصویر رخ بدهد چرا که ممکن است باعث تیره شدن تصویر شود. در شکل زیر تصویر سمت راست با سیستم Progressive و تصویر سمت چپ با سیستم Interlace اسکن شده است.

8- توسعه آسان:

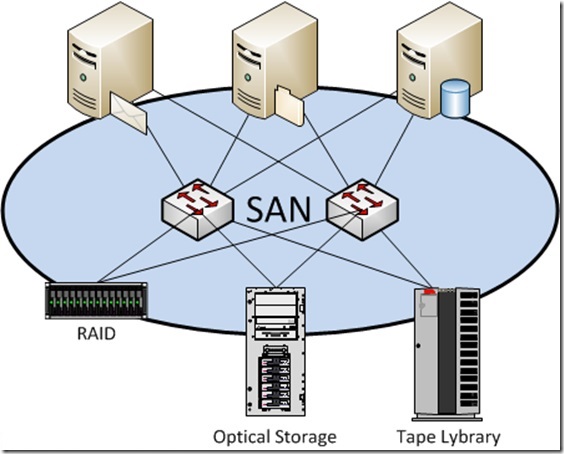

سیستم های مبتنی بر IP به راحتی قابل گسترش میباشند. نیازمندیهای شبکه کابل کشی این دوربینها بسیار کمتر از سیستم آنالوگ بوده و حتا میشود برای فواصل طولانی از ارتباطات وایرلس برای انتقال تصاویر دوربینهایی که در نقاط خیلی دور از بقیه قرار دارند استفاده کرد در حالی که همه دوربینها در کنار هم مانیتور بشوند.

اضافه کردن دوربین جدید یا قابلیتهایی تازه به یک سیستم آنالوگ نیازمند کابلکشی جدید زیادی خواهد بود علاوه بر اینکه و هماهنگ کردن تجهیزات جدید با سیستم قبلی به معنای محدود شدن به یک تامین کننده کالا یا مارک خاص است.

با استفاده از دوربینهای IP میتوان به راحتی سیستم خود را گسترش داده و یکپارچه کرد و با هر نیاز تازهای که به مجموعه اضافه میشود یک عملگر هوشمند متناسب با آن به سیستم خود اضافه نمود. به منظور حفظ هماهنگی بین تولیدکنندگان مختلف دوربینهای تحت شبکه IP انجمنهایی مانند ONVIF و PSIA تشکیل شدهاند که تولیدکنندگانی که محصولات خود را با استانداردهای این ا نجمنها هماهنگ میکنند، محصولاتی سازگار با هم را تولید مینمایند.

9- هزینه تمام شده پایینتر:

هزینه ی تمام شده برای یک سیستم آنالوگ برای تعداد زیاد دوربین بالاتر از یک سیستم دیجیتال IP محاسبه میشود. گرچه در بادی امر دوربینهای آنالوگ قیمت پایینتری نسبت به دوربینهای IP دارند اما هزینهی تمام شده که با توجه به هزینههایزیرساخت و هزینهی سیستم ضبط کننده محاسبه میشود در سیستم تحت شبکه IP پایینتر است. علاوه بر این باید توجه داشت کابلکشی کمتر به معنای هزینهی نگهداری و تعمیرات کمتر خواهد بود.

10- امکانات جدید:

در صورت استفاده از دوربین تحت شبکه IP میتوان فرصتها و قابلیتهای سیستم نظارت تصویری خود را با گذر زمان و پیشرفت تکنولوژی گسترش داد. استاندارد باز و ساختار plugin به معنای امکان تطبیق با آخرین تکنولوژی میباشد. بادوربینهای تحت شبکه IP براحتی میشود از رابط کاربری وب استفاده کرد، مدیریت دوربینها و ذخیرهسازی تصاویر از راه دور قابل کنترل خواهد بود، و همچنین میتوان از ذخیره سازی بر روی کارتهای SD ، SDHC و یا تجهیزات NAS استفاده کرد.

همچنین جهت اطلاعات بیشتر میتوانید با کارشناسان ما در ارتباط باشید.

درایوی که بصورت MBR فرمت شود از

درایوی که بصورت MBR فرمت شود از

آخرین دیدگاهها