لایه Presentation در شبکه

Category : شبکه Network

لایه Presentation در شبکه

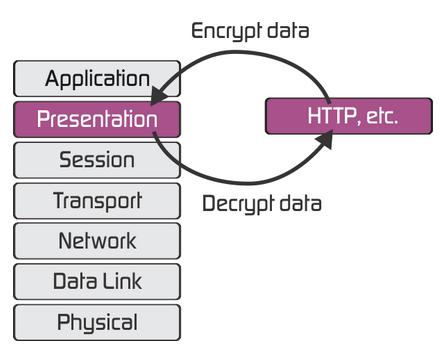

این لایه وظیفه فشرده سازی و رمزنگاری داده ها را به عهده دارد . فشرده سازی اطلاعات به منظور کاهش حجم اطلاعات ارسالی بر روی خطوط انتقال می باشد . بنابراین در این لایه قبل از اینکه اطلاعات تحویل لایه پایین تر شود می بایست بر اساس استانداردهای موجود فشرده شده و به لایه زیرین تحویل داده شود و در سوی دیگر اطلاعات دریافتی از لایه زیرین در این لایه پس از مشخص شدن قالب فشرده سازی ، از حالت فشرده و کد شده خارج شده و به لایه بالاتر تحویل داده می شود . سرویس های MP3 و JPEG و GIF را می توان به عنوان نمونه ای از سرویسهای لایه ششم نام برد .

آخرین دیدگاهها