امنیت در شبکه های بی سیم

مهمترین وظیفه یک شبکه کامپیوتری فراهم سازی امکان برقراری ارتباط میان گره های آن در تمام زمانها و شرایط گوناگون است به صورتی که برخی از محققین امنیت در یک شبکه را معادل استحکام و عدم بروز اختلال در آن می دانند. هر چند از زاویه ای این تعریف می تواند درست باشد اما بهتر است اضافه کنیم که امینت در یک شبکه علاوه بر امنیت کارکردی به معنی خصوصی بودن ارتباطات نیز هست. شبکه ای که درست کار کند و مورد حمله ویروسها و عوامل خارجی قرار نگیرد اما در عوض تبادل اطلاعات میان دو نفر در آن توسط دیگران شنود شود ایمن نیست. فرض کنید می خواهید با یک نفر در شبکه تبادل اطلاعات – بصورت email یا chat و… – داشته باشید، در اینصورت مصادیق امنیت در شبکه به این شکل است:

هیچ کس (فرد یا دستگاه) نباید بتواند وارد کامپیوتر شما و دوستتان شود .

تبادل اطلاعات شما را بشنود و یا از آن کپی زنده تهیه کند .

با شبیه سازی کامپیوتر دوست شما، به عنوان او با شما تبادل اطلاعات کند.

کامپیوتر شما یا دوستتان را از کار بیندازد

از منابع کامپیوتر شما برای مقاصد خود استفاده کند.

برنامه مورد علاقه خود – یا یک تکه کد کوچک – را در کامپیوتر شما نصب کند،

در مسیر ارتباطی میان شما و دوستتان اختلال بوجود آورد .

با سوء استفاده از کامپیوتر شما به دیگران حمله کند .

1-7- مفاهيم امنيت شبکه

امنيت شبکه یا Network Security پردازه ای است که طی آن یک شبکه در مقابل انواع مختلف تهدیدات داخلی و خارجی امن می شود . مراحل ذیل برای ایجاد امنيت پيشنهاد وتایيد شده اند:

1- شناسایی بخشی که باید تحت محافظت قرار گيرد.

2- تصميم گيری درباره مواردی که باید در مقابل آنها از بخش مورد نظر محافظت کرد.

3- تصميم گيری درباره چگونگی تهدیدات

4- پياده سازی امکاناتی که بتوانند از دار ایی های شما به شيوه ای محافظت کنند که از نظر هزینه به صرفه باشد.

5- مرور مجدد و مداوم پردازه و تقویت آن درصورت یاقتن نقطه ضعف برای تامين امنيت بر روی یک شبکه، یکی از بحرانی ترین و خطيرترین مراحل، تامين امنيت دسترسی وکنترل تجهيزات شبکه است.

امنيت در تجهيزات را ميتوان به دو دسته تقسيم کرد :

– امنيت فيزیکی

– امنيت منطقی

1-1-7- امنيت فيزیکی

امنيت فيزیکی بازه وسيعی از تدابير را در بر م یگيرد که استقرار تجهيزات در مکانهای امن و به دور ازخطر حملات نفوذگران و استفاده از افزونگی در سيستم از آن جمل هاند. با استفاده از افزونگی، اطمينان ازصحت عملکرد سيستم در صورت ایجاد و رخداد نقص در یکی از تجهيزات (که توسط عملکرد مشابه سخت افزار و یا سروی سدهنده مشابه جایگزین میشود) بدست می آید.

در بررسی امنيت فيزیکی و اعمال آن، ابتدا باید به خط رهایی که از این طریق تجهزات شبکه را تهدیدمی کنند نگاهی داشته باشيم. پس از شناخت نسبتاً کامل این خطرها و حمله ها می توان به راه حل ها وترفندهای دفاعی در برابر اینگونه حملات پرداخت.

2-1-7- امنيت منطقی

امنيت منطقی به معنای استفاده از رو شهایی برای پایين آوردن خطرات حملات منطقی و نر مافزاری برضد تجهيزات شبکه است. برای مثال حمله به مسيریاب ها و سوئيچ های شبکه بخش مهمی از این گونه حملات را تشکيل می دهند.

2-7- امنيت در شبکه های بی سيم

از آن جا که شبکه های بی سيم، در دنيای کنونی هرچه بيشتر در حال گسترش هستند، و با توجه به ماهيت این دسته از شبکه ها، که بر اساس سيگنال های رادیویی اند، مهم ترین نکته در راه استفاده از این تکنولوژی، آگاهی از نقاط قوت و ضعف آن ست. نظر به لزوم آگاهی از خطرات استفاده از این شبکه ها، با وجود امکانات نهفته در آن ها که به مدد پيکربندی صحيح م یتوان به سطح قابل قبولی از بعد امنيتی دست یافت،ضمن معرفی ” امنيت در شبکه های بی سيم ” بنا داریم در این سری از مقالات با عنوان این شبکه ها با تأکيد بر ابعاد امنيتی آن ها، به روش های پيکربندی صحيح که احتمال رخ داد حملات را کاهش می دهند بپردازیم.

3-7- منشأ ضعف امنيتی در شبکه های بی سيم و خطرات معمول

خطر معمول در کلي هی شبکه های بی سيم مستقل از پروتکل و تکنولوژی مورد نظر، برمزیت اصلی این تکنولوژی که همان پویایی ساختار، مبتنی بر استفاده از سيگنال های رادیویی به جای سيم و کابل، استوار است. با استفاده از این سيگنال ها و در واقع بدون مرز ساختن پوشش ساختار شبکه، نفوذگران قادرند در صورت شکستن موانع امنيتی نه چندان قدرتمند این شبکه ها، خود را به عنوان عضوی از این شبکه ها جازده و در صورت تحقق این امر، امکان دست یابی به اطلاعات حياتی، حمله به سرویس دهنده گان سازمان و مجموعه، تخریب اطلاعات، ایجاد اختلال در ارتباطات گره های شبکه با یکدیگر، توليد داده های غيرواقعی و گمراه کننده، سوءاستفاده از پهنای باند مؤثر شبکه و دیگرفعاليت های مخرب وجود دارد.

در مجموع، در تمامی دست ههای شبکه های بی سيم، از دید امنيتی حقایقی مشترک صادق است :تمامی ضعف های امنيتی موجود در شبک ههای سيمی، در مورد شبکه های بی سيم نيز صدق م یکند. در واقع نه تنها هيچ جنبه یی چه از لحاظ طراحی و چه از لحاظ ساختاری، خاص شبکه های بی سيم وجود ندارد که سطح بالاتری از امنيت منطقی را ایجاد کند، بلکه همان گونه که ذکر شد مخاطرات ویژه یی را نيز موجب است.

- نفوذگران، با گذر از تدابير امنيتی موجود، م یتوانند به راحتی به منابع اطلاعاتی موجود بر روی سيستم های رایانه یی دست یابند.

- اطلاعات حياتی ای که یا رمز نشده اند و یا با روشی با امنيت پایين رمزشده اند، و ميان دو گره در شبکه های بی سيم در حال انتقال م یباشند، می توانند توسط نفوذگران سرقت شده یا تغيير یابند.

- حمله های DoSبه تجهيزات و سيست مهای بی سيم بسيار متداول است.

- نفوذگران با سرقت کدهای عبور و دیگر عناصر امنيتی مشابه کاربران مجاز در شبکه های بی سيم، می توانند به شبکه ی مورد نظر بدون هيچ مانعی متصل گردند.

- با سرقت عناصر امنيتی، یک نفوذگر می تواند رفتار یک کاربر را پایش کند. از این طریق می توان به اطلاعات حساس دیگری نيز دست یافت.

- کامپيوترهای قابل حمل و جيبی، که امکان و اجازه ی استفاده ازشبکه ی بی سيم را دارند، به راحتی قابل سرقت هستند. با سرقت چنين سخت افزارهایی، می توان اولين قدم برای نفوذ به شبکه را برداشت.

- یک نفوذگر می تواند از نقاط مشترک ميان یک شبکه ی بی سيم در یک سازمان و شبک هی سيمی آن (که در اغلب موارد شبکه ی اصلی و حساس تری محسوب می گردد) استفاده کرده و با نفوذ به شبکه ی بی سيم عملاً راهی برای دست یابی به منابع شبکه ی سيمی نيز بيابد.

- در سطحی دیگر، با نفوذ به عناصر کنترل کننده ی یک شبک هی بی سيم،امکان ایجاد اختلال در عمل کرد شبکه نيز وجود دارد.

همان گونه که گفته شد، اغلب شبکه های محلی بی سيم بر اساس ساختار فوق، که به نوع Infrastructure نيز موسوم است، پياده سازی می شوند. با این وجود نوع دیگری از شبکه های محلی بی سيم نيز وجود دارند که از همان منطق نقطه به نقطه استفاده می کنند. در این شبکه ها که عموماً Ad hoc ناميده می شوند یک نقطه ی مرکزی برای دسترسی وجود ندارد و سخت افزارهای همراه – مانند کامپيوترهای کيفی و جيبی یاگوشی های موبایل – با ورود به محدوده ی تحت پوشش این شبکه، به دیگر تجهيزات مشابه متصل می گردند. این شبکه ها به بستر شبکه ی سيمی متصل نيستند و به همين منظور IBSS (Independent Basic Service Set) نيز خوانده میشوند.

شکل 1-7- شبکه های Ad hoc

شبکه های Ad hoc سویی مشابه شبکه های محلی درون دفتر کار هستند که در آنها نيازی به تعریف و پيکربند ی یک سيستم رایانه یی به عنوان خادم وجود ندارد. در این صورت تمامی تجهيزات متصل به این شبکه می توانند پرونده های مورد نظر خود را با دیگر گره ها به اشتراک بگذارند.

4-7- امنيت در شبکه های محلی بر اساس استاندارد 802.11

با طرح قابليت های امنيتی این استاندارد، می توان از محدودیت های آن آگاه شد و این استاندارد و کاربرد را برای موارد خاص و مناسب مورد استفاده قرار داد.

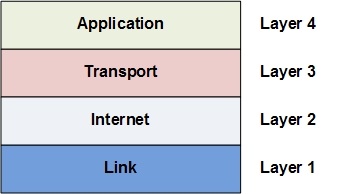

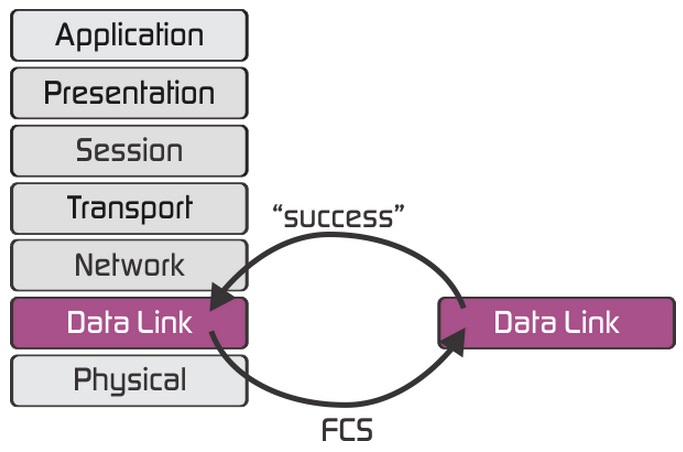

استاندارد 802.11 سرویس های مجزا و مشخصی را برای تأمين یک محيط امن بی سيم در اختيار قرار می دهد. این سرویس ها اغلب توسط پروتکل WEP(Equivalent Privacy Wired) تأمين می گردند و وظيفه ی آن ها امن سازی ارتباط ميان مخدوم ها ونقاط دسترسی بی سيم است. درک لایه یی که این پروتکل به امن سازی آن می پردازد اهميت ویژه یی دارد، به عبارت دیگر این پروتکل کل ارتباط را امن نکرده و به لایه های دیگر، غير از لایه ی ارتباطی بی سيم که مبتنی بر استاندارد 802.11 است، کاری ندارد. این بدان معنی است که استفاده از WEP در یک شبکه ی بی سيم به معنی استفاده از قابليت درونی استاندارد شبکه های محلی بی سيم است و ضامن امنيت کل ارتباط نيست زیرا امکان قصور از دیگر اصول امنيتی در سطوح بالاتر ارتباطی وجود دارد.

شکل 2-7- محدوده ی عملکرد استاندارد امنیتی 802.11

5-7- قابليت ها و ابعاد امنيتی استاندارد 802.11

در حال حاضر عملاً تنها پروتکلی که امنيت اطلاعات و ارتباطات را در شبکه های بی سيم بر اساس استاندارد 802.11 فراهم می کند WEPاست. این پروتکل با وجود قابليت هایی که دارد، نوع استفاده از آن همواره امکان نفوذ به شبکه های بی سيم را به نحوی، ولو سخت و پيچيده، فراهم م یکند. نکته یی که باید به خاطر داشت این ست که اغلب حملات موفق صورت گرفته در مورد شبک ههای محلی بی سيم، ریشه در پيکربندی ناصحيح WEP در شبکه دارد. به عبارت دیگر این پروتکل در صورت پيکربندی صحيح درصد بالایی از حملات را ناکام می گذارد، هرچند که فی نفسه دچار نواقص و ایرادهایی نيزهست.

بسياری از حملاتی که بر روی شبکه های بی سيم انجام می گيرد از سویی است که نقاط دسترسی با شبکه ی سيمی دارای اشتراک هستند. به عبارت دیگر نفوذگران بعضاً با استفاده از راه های ارتباطی دیگری که بر روی مخدوم ها و سخت افزارهای بی سيم، خصوصاً مخدوم های بی سيم، وجود دارد، به شبکه ی بی سيم نفوذ می کنند که این مقوله نشان دهنده ی اشتراکی هرچند جزءیی ميان امنيت در شبکه های سيمی وبی سيم یی ست که از نظر ساختاری و فيزیکی با یکدیگر اشتراک دارند.

سه قابليت و سرویس پایه توسط IEEE برای شبک ههای محلی بی سيم تعریف می گردد :

Authentication ·

هدف اصلی WEP ایجاد امکانی برای احراز هویت مخدوم بی سيم است. این عمل که در واقع کنترل دسترسی به شبکه ی بی سيم است. این مکانيزم سعی دارد که امکان اتصال مخدوم هایی را که مجاز نيستند به شبکه متصل شوند از بين ببرد.

Confidentiality ·

محرمانگی هدف دیگر WEP است . این بُعد از سرویس ها و خدمات WEP با هدف ایجاد امنيتی در حدود سطوح شبکه های سيمی طراحی شده است. سياست این بخش از WEPجلوگيری از سرقت اطلاعات در حال انتقال بر روی شبکه ی محلی بی سيم است.

Integrity ·

هدف سوم از سرویس ها و قابليت های WEPطراحی سياستی است که تضمين کند پيام ها و اطلاعات در حال تبادل در شبکه، خصوصاً ميان مخدومهای بی سيم و نقاط دسترسی، در حين انتقال دچار تغيير نمیگردند. این قابليت درتمامی استانداردها، بسترها و شبک ههای ارتباطاتی دیگر نيز کم وبيش وجود دارد.

نکته ی مهمی که در مورد سه سرویس WEP وجود دارد نبود سرویس های معمول Authorization و Auditingدر ميان سرویس های ارایه شده توسط این پروتکل است .

6-7- ضعف های اوليه ی امنيتی WEP

در قسمت های قبل به سرویس های امنيتی استاندارد 802.11 پرداختيم . در ضمنِ ذکر هریک از سرویس ها، سعی کردیم به ضعف های هریک اشاره یی داشته باشيم . در این قسمت به بررسی ضعف های تکنيک های امنيتی پایه ی استفاده شده در این استاندارد می پردازیم.

همان گونه که گفته شد، عملاً پایه ی امنيت در استاندارد 802.11 بر اساس پروتکل WEP استوار است WEP در حالت استاندارد بر اساس کليدهای ۴٠ بيتی برای رمزنگاری توسط الگوریتم RC 4 استفاده می شود، هرچند که برخی از توليدکننده گان نگارش های خاصی از WEPرا با کليدهایی با تعداد بيت های بيش تر پياده سازی کرده اند.

نکته ای که در این ميان اهميت دارد قائل شدن تمایز ميان نسبت بالارفتن امنيت واندازه ی کليدهاست . با وجود آن که با بالارفتن اندازه ی کليد (تا ١٠۴ بيت ) امنيت بالاترمی رود، ولی از آن جاکه این کليدها توسط کاربران و بر اساس یک کلمه ی عبور تعيين می شود، تضمينی نيست که این اندازه تماماً استفاده شود . از سوی دیگر همان طور که درقسمت های پيشين نيز ذکر شد، دست یابی به این کليدها فرایند چندان سختی نيست، که در آن صورت دیگر اندازه ی کليد اهميتی ندارد.

متخصصان امنيت بررسی های بسياری را برای تعيين حفره های امنيتی این استاندارد انجام داده اند که در این راستا خطراتی که ناشی از حملاتی متنوع، شامل حملات غيرفعال و فعال است، تحليل شده است.

حاصل بررسی های انجام شده فهرستی از ضعف های اوليه ی این پروتکل است :

١. استفاده از کليدهای ثابت WEP

یکی از ابتدایی ترین ضعف ها که عموماً در بسياری از شبکه های محلی بی سيم وجود دارد استفاده از کليدهای مشابه توسط کاربران برای مدت زمان نسبتاً زیاد است . این ضعف به دليل نبود یک مکانيزم مدیریت کليد رخ می دهد. برای مثال اگر یک کامپيوتر کيفی یا جيبی که از یک کليد خاص استفاده می کند به سرقت برود یا برای مدت زمانی در دسترس نفوذگر باشد، کليد آن به راحتی لو رفته و با توجه به تشابه کليد ميان بسياری از ایستگاه های کاری عملاً استفاده از تمامی این ایستگاه ها ناامن است.از سوی دیگر با توجه به مشابه بودن کليد، در هر لحظه کانال های ارتباطی زیادی توسط یک حمله نفوذپذیر هستند.

٢ Initialization Vector (IV) .

این بردار که یک فيلد ٢۴ بيتی است در قسمت قبل معرفی شده است . این بردار به صورت متنی ساده فرستاده می شود . از آن جایی که کليدی که برای رمزنگاری مورد استفاده قرار می گيرد بر اساس IV توليد می شود، محدوده ی IVعملاً نشان دهنده ی احتمال تکرار آن و در نتيجه احتمال توليد کليدهای مشابه است . به عبارت دیگر در صورتی که IVکوتاه باشد در مدت زمان کمی می توان به کليدهای مشابه دست یافت.

این ضعف در شبکه های شلوغ به مشکلی حاد مبدل می شود . خصوصاً اگر از کارت شبکه ی استفاده شده مطمئن نباشيم . بسياری از کارت های شبکه از IV های ثابت استفاده می کنند و بسياری از کارت های شبکه ی یک توليد کننده ی واحد IVهای مشابه دارند. این خطر به همراه ترافيک بالا در یک شبکه ی شلوغ احتمال تکرار IVدر مدت زمانی کوتاه را بالاتر می برد و در نتيجه کافی ست نفوذگر در مدت زمانی معين به ثبت داده های رمز شده ی شبکه بپردازد و IVهای بسته های اطلاعاتی را ذخيره کند . با ایجاد بانکی از IVهای استفاده شده در یک شبکه ی شلوغ احتمال بالایی برای نفوذ به آن شبکه در مدت زمانی نه چندان طولانی وجود خواهد داشت.

٣. ضعف در الگوریتم

از آن جایی که IV در تمامی بسته های تکرار می شود و بر اساس آن کليد توليد می شود، نفوذگر می تواند با تحليل و آناليز تعداد نسبتاً زیادی از IVها و بسته های رمزشده بر اساس کليد توليد شده بر مبنای آن IV به کليد اصلی دست پيدا کند . این ، فرایند عملی زمان بر است ولی از آن جاکه احتمال موفقيت در آن وجود دارد لذا به عنوان ضعفی برای این پروتکل محسوب می گردد.

۴. استفاده از CRC رمز نشده

در پروتکل WEP، کد CRCرمز نمی شود . لذا بسته های تأیيدی که از سوی نقاط دسترسی بی سيم به سوی گيرنده ارسال می شود بر اساس یک CRCرمزنشده ارسال می گردد و تنها در صورتی که نقطه ی دسترسی از صحت بسته اطمينان حاصل کند تأیيدآن را می فرستد. این ضعف این امکان را فراهم می کند که نفوذگر برای رمزگشایی یک بسته، محتوای آن را تغيير دهد و CRCرا نيز به دليل این که رمز نشده است، به راحتی عوض کند و منتظر عکس العمل نقطه ی دسترسی بماند که آیا بسته ی تأیيد را صادر میکند یا خير.

ضعف های بيان شده از مهم ترین ضعف های شبکه های بی سيم مبتنی بر پروتکل WEP هستند. نکته یی که در مورد ضعف های فوق باید به آن اشاره کرد این است که در ميان این ضعف ها تنها یکی از آن ها (مشکل امنيتی سوم ) به ضعف در الگوریتم رمزنگاری بازمی گردد و لذا با تغيير الگوریتم رمزنگاری تنها این ضعف است که برطرف می گردد و بقيه ی مشکلات امنيتی کماکان به قوت خود باقی هستند.

7-7- خطرها، حملات و ملزومات امنيتی

همان گونه که گفته شد، با توجه به پيشرفت های اخير، در آینده ای نه چندان دور باید منتظر گستردگی هرچه بيش تر استفاده از شبکه های بی سيم باشيم. این گستردگی، با توجه به مشکلاتی که از نظر امنيتی در این قبيل شبکه ها وجود دارد نگرانی هایی را نيز به همراه دارد. این نگرانی ها که نشان دهنده ی ریسک بالای استفاده از این بستر برای سازمان ها و شرکت های بزرگ است، توسعه ی این استاندارد را در ابهام فرو برده است. در این قسمت به دسته بندی و تعریف حملات،خطرها و ریسک های موجود در استفاده از شبکه های محلی بی سيم بر اساس استاندارد IEEE 802.11x می پردازیم.

مطابق درخت فوق، حملات امنيتی به دو دسته ی فعال و غيرفعال تقسيم می گردند.

حملات غيرفعال

در این قبيل حملات، نفوذگر تنها به منبعی از اطلاعات به نحوی دست می یابد ولی اقدام به تغيير محتوال اطلاعات منبع نمی کند. این نوع حمله می تواند تنها به یکی از اشکال شنود ساده یا آناليز ترافيک باشد.

– شنود

در این نوع، نفوذگر تنها به پایش اطلاعات ردوبدل شده می پردازد. برای مثال شنود ترافيک روی یک شبکه ی محلی یا یک شبکه ی بی سيم (که مد نظر ما است) نمونه هایی از این نوع حمله به شمار می آیند.

– آناليز ترافيک

در این نوع حمله، نفوذگر با کپی برداشتن از اطلاعات پایش شده، به تحليل جمعی داده ها می پردازد. به عبارت دیگر بسته یا بسته های اطلاعاتی به همراه یکدیگر اطلاعات معناداری را ایجاد می کنند.

حملات فعال

در این نوع حملات، برخلاف حملات غيرفعال، نفوذگر اطلاعات مورد نظر را، که از منابع به دست می آید، تغيير می دهد، که تبعاً انجام این تغييرات مجاز نيست. از آن جایی که در این نوع حملات اطلاعات تغيير می کنند، شناسایی رخ داد

حملات فرایندی امکان پذیراست. در این حملات به چهار دسته ی مرسوم زیر تقسيم بندی می گردند :

– تغيير هویت

در این نوع حمله، نفوذگر هویت اصلی را جعل می کند. این روش شامل تغيير هویت اصلی یکی از طرف های ارتباط یا قلب هویت و یا تغيير جریان واقعی فرایند پردازش اطلاعات نيز می گردد.

– پاسخ های جعلی

نفوذگر در این قسم از حملات، بسته هایی که طرف گيرنده ی اطلاعات در یک ارتباط دریافت می کند را پایش می کند. البته برای اطلاع از کل ماهيت ارتباط یک اتصال از ابتدا پایش می گردد ولی اطلاعات مفيد تنها اطلاعاتی هستند که از سوی گيرنده برای فرستنده ارسال می گردند. این نوع حمله بيش تر در مواردی کاربرد دارد که فرستنده اقدام به تعيين هویت گيرنده می کند. در این حالت بسته های پاسخی که برای فرستنده به عنوان جواب به سؤالات فرستنده ارسال می گردند به معنای پرچمی برای شناسایی گيرنده محسوب می گردند. لذا در صورتی که نفوذگر این بسته ها را ذخيره کند و در زمانی که یا گيرنده فعال نيست، یا فعاليت یا ارتباط آن به صورت آگاهانه –به روشی-توسط نفوذگر قطع شده است ، می تواند مورد سوء استفاده قرار گيرد. نفوذگر با ارسال مجدد این بسته ها خود را به جای گيرنده جا زده و از سطح دسترسی مورد نظر برخوردار می گردد.

– تغيير پيام

در برخی از موارد مرسوم ترین و متنوع ترین نوع حملات فعال تغيير پيام است. از آن جایی که گونه های متنوعی از ترافيک بر روی شبکه رفت وآمد می کنند و هریک از این ترافيک ها و پروتکل ها از شيوه ای برای مدیریت جنبه های امنيتی خود استفاده می کنند، لذا نفوذگر با اطلاع از پروتکل های مختلف می تواند برای هر یک از این انواع ترافيک نوع خاصی از تغيير پيام ها و در نتيجه حملات را اتخاذ کند. با توجه به گسترده گی این نوع حمله، که کاملاً به نوع پروتکل بسته گی دارد، در این جا نمی توانيم به انواع مختلف آن بپردازیم، تنها به یادآوری این نکته بسنده می کنيم که این حملات تنها دست یابی به اطلاعات را هدف نگرفته است و می تواند با اعمال تغييرات خاصی، به گمراهی دو طرف منجر شده و مشکلاتی را برای سطح مورد نظر دسترسی که می تواند یک کاربر عادی باشد فراهم کند.

– حمله های DoS (Denial-of-Service )

این نوع حمله، در حالات معمول، مرسوم ترین حملات را شامل می شود. در این نوع حمله نفوذگر یا حمله کننده برای تغيير نحوه ی کارکرد یا مدیریت یک سامانه ی ارتباطی یا اطلاعاتی اقدام می کند. ساده ترین نمونه سعی در از کارانداختن خادم های نرم افزاری و سخت افزاری ست. پيرو چنين حملاتی، نفوذگر پس از از کارانداختن یک سامانه، که معمولاً سامانه ای ست که مشکلاتی برای نفوذگر برای دسترسی به اطلاعات فراهم کرده است، اقدام به سرقت، تغيير یا نفوذ به منبع اطلاعاتی می کند. در برخی از حالات، در پی حمله ی انجام شده، سرویس مورد نظر به طور کامل قطع نمی گردد و تنها کارایی آن مختل می گردد. در این حالت نفوذگر می تواند با سوءاستفاده از اختلال ایجاد شده به نفوذ از طریق/ به همان سرویس نيز اقدام کند.

8-7- هفت مشکل امنيتی مهم شبکه های بی سيم 802.11

موفقيت حيرت انگيز 802.11 به علت توسعه ” اترنت بی سيم “است. همچنانکه 802.11 به ترقی خود ادامه می دهد، تفاوت هایش با اترنت بيشتر مشخص می شود. بيشتر این تفاوت ها به دليل نا آشنایی نسبی بسياری از مدیران شبکه با لایه فيزیکی فرکانس رادیویی است. در حاليکه همه مدیران شبکه باید درک پایه ای از لينک رادیویی داشته باشند، تعدادی از ابزارها برای کمک به آنها به خدمت گرفته می شوند. آنالایزرهای (تحليل کننده ) شبکه های بی سيم برای مدت ها ابزاری لازم برای مهندسان شبکه در اشکال زدایی و تحليل پروتکل بوده اند. بسياری از آنالایزرها بعضی کارکردهای امنيتی را نيز اضافه کرده اند که به آنها اجازه کار با عملکردهای بازرسی امنيتی را نيز می دهد.

در این سلسله مقاله هفت مشکل از مهم ترین آسيب پذیری های امنيتی موجود در LANهای بی سيم، راه حل آنها و در نهایت چگونگی ساخت یک شبکه بی سيم امن مورد بحث قرار می گيرد. بسياری از پرسش ها در این زمينه در مورد ابزارهایی است که مدیران شبکه می توانند استفاده کنند. یک آنالایزر از اولين خریدهایی است که یک مدیر شبکه باید انجام دهد. آنالایزرها علاوه بر عملکردهای سنتی تحليل پروتکل و ابزار تشخيص عيب، می توانند برای تشخيص بسياری از نگرانی های امنيتی که استفاده ازهفت » شبکه بی سيم را کند می کنند، استفاده شوند.

مسأله شماره ١: دسترسی آسان

LAN های بی سيم به آسانی پيدا می شوند. برای فعال کردن کلاینت ها در هنگام یافتن آنها، شبکه ها باید فریم های

Beacon با پارامتر های شبکه را ارسال کنند. البته، اطلاعات مورد نياز برای پيوستن به یک شبکه، اطلاعاتی است که برای اقدام به یک حمله روی شبکه نياز است. فریم های Beacon توسط هيچ فانکشن اختصاصی پردازش نمی شوند و این به این معنی است که شبکه 802.11 شما و پارامترهایش برای هر شخصی با یک کارت 802.11 قابل استفاده است. نفوذگران با آنتن های قوی می توانند شبکه ها را در مسيرها یا ساختمان های نزدیک بيابند و ممکن است اقدام به انجام حملاتی کنند حتی بدون اینکه به امکانات شما دسترسی فيزیکی داشته باشند.

راه حل شماره ١: تقویت کنترل دسترسی قوی

دسترسی آسان الزاماً با آسيب پذیری مترادف نيست. شبکه های بی سيم برای ایجاد امکان اتصال مناسب طراحی شده اند، اما می توانند با اتخاذ سياستهای امنيتی مناسب تا حد زیادی مقاوم شوند. یک شبکه بی سيم می تواند تا حد زیادی در این اتاق محافظت شده از نظر الکترومغناطيس محدود شود که اجازه نشت سطوح بالایی از فرکانس رادیویی را نمی دهد. به هرحال، برای بيشتر موسسات چنين برد هایی لازم نيستند.

تضمين اینکه شبکه های بی سيم تحت تأثير کنترل دسترسی قوی هستند، می تواند از خطر سوءاستفاده از شبکه بی سيم بکاهد.تضمين امنيت روی یک شبکه بی سيم تا حدی به عنوان بخشی از طراحی مطرح است. شبکه ها باید نقاط دسترسی را در بيرون ابزار پيرامونی امنيت مانند فایروال ها قرار دهند و مدیران شبکه باید به استفاده از VPN ها برای ميسر کردن دسترسی به شبکه توجه کنند. یک سيستم قوی تأیيد هویت کاربر باید به کار گرفته شود و ترجيحاً با استفاده از محصولات جدید که برپایه استاندارد IEEE 802.1x هستند. 802.1 x انواع فریم های جدید برای تأیيد هویت کاربر را تعریف می کند و از دیتابيس های کاربری جامعی مانند RADIUS بهره می گيرد. آنالایزرهای باسيم سنتی می توانند با نگاه کردن به تقاضاهای RADIUS و پاسخ ها، امکان درک پروسه تأیيد هویت را فراهم کنند. یک سيستم آناليز خبره برای تأیيد هویت 802.11 شامل یک روتين عيب یابی مشخص برای LAN هاست که ترافيک تأیيد هویت را نظاره می کند و امکان تشخيص عيب را برای مدیران شبکه فراهم می کند که به آناليز بسيار دقيق و کدگشایی فریم احتياج ندارد. سيستم های آناليز خبره که پيام های تأیيد هویت802.1 x را دنبال می کنند، ثابت کرده اند که برای استفاده در LAN های استفاده کننده از802.1 x فوق العاده باارزش هستند. هرگونه طراحی، بدون در نظر گرفتن ميزان قدرت آن، باید مرتباً بررسی شود تا سازگاری چينش فعلی را با اهداف امنيتی طراحی تضمين کند. بعضی موتورهای آناليز تحليل عميقی روی فریم ها انجام می دهند و می توانند چندین مسأله معمول امنيت802.1 x را تشخيص دهند. تعدادی از حملات روی شبکه های باسيم در سال های گذشته شناخته شده اند و لذا وصله های فعلی به خوبی تمام ضعف های شناخته شده را در این گونه شبکه ها نشان می دهند. آنالایزرهای خبره پياده سازی های ضعيف را برای مدیران شبکه مشخص می کنند و به این ترتيب مدیران شبکه می توانند با به کارگيری سخت افزار و نرم افزار ارتقاء یافته، امنيت شبکه را حفظ کنند.پيکربندی های نامناسب ممکن است منبع عمده آسيب پذیری امنيتی باشد، مخصوصاً اگر LANهای بی سيم بدون نظارت مهندسان امنيتی به کارگرفته شده باشند. موتورهای آناليز خبره می توانند زمانی را که پيکربندی های پيش فرض کارخانه مورد استفاده قرارمی گيرند، شناسایی کنند و به این ترتيب می توانند به ناظران کمک کنند که نقاطی از دسترسی را که بمنظور استفاده از ویژگی های امنيتی پيکربندی نشده اند، تعيين موقعيت کنند. این آنالایزرها همچنين می توانند هنگامی که وسایلی از ابزار امنيتی قوی مانند VPN ها یا 802.1 xاستفاده نمی کنند، علائم هشدار دهنده را ثبت کنند.

مسأله شماره ٢: نقاط دسترسی نامطلوب

دسترسی آسان به شبکه های LAN بی سيم امری منفک از راه اندازی آسان آن نيست. این دو خصوصيت در هنگام ترکيب شدن با یکدیگر می توانند برای مدیران شبکه و مسوولان امنيتی ایجاد دردسر کنند. هر کاربر می تواند به فروشگاه کامپيوتر نزدیک خود برود، یک نقطه دسترسی! بخرد و بدون کسب اجازه ای خاص به کل شبکه متصل شود. بسياری از نقاط دسترسی با اختيارات مدیران ميانی عرضه می شوند و لذا دپارتمان ها ممکن است بتوانند LAN بی سيمشان را بدون صدور اجازه از یک سازمان IT مرکزی در بکارگرفته شده توسط ” نامطلوب ” معرض عموم قرار دهند. این دسترسی به اصطلاح کاربران ، خطرات امنيتی بزرگی را مطرح می کند. کاربران در زمينه امنيتی خبره نيستند و ممکن است از خطرات ایجاد شده توسط LAN های بی سيم آگاه نباشند. ثبت بسياری از ورودها به شبکه نشان از آن دارد که ویژگی های امنيتی فعال نيستند و بخش بزرگی از آنها تغييراتی نسبت به پيکربندی پيش فرض نداشته اند و با همان پيکربندی راه اندازی شده اند.

راه حل شماره ٢ : رسيدگی های منظم به سایت

مانند هر تکنولوژی دیگر شبکه، شبکه های بی سيم به مراقبت از سوی مدیران امنيتی نياز دارند. بسياری از این تکنولوژی ها به دليل سهولت استفاده مورد بهره برداری نادرست قرار می گيرند، لذا آموختن نحوه یافتن شبکه های امن نشده ازاهميت بالایی برخوردار است.استفاده از یک آنتن و جستجوی آنها به این منظور که بتوانيد قبل از نفوذگران این شبکه ها را پيدا کنيد. نظارت های فيزیکی سایت باید به صورت مرتب و در حد امکان انجام گيرد.اگرچه هرچه نظارت ها سریع تر انجام گيرد، امکان کشف استفاده های غيرمجاز بيشتر است، اما زمان زیادی که کارمندان مسوول این امر باید صرف کنند، کشف تمامی استفاده های غيرمجاز را بجز برای محيط های بسيار حساس، غيرقابل توجيه می کند. یک راهکار برای عدم امکان حضور دائم می تواند انتخاب ابزاری در اندازه دستی باشد. این عمل می تواند استفاده تکنسين ها از اسکنرهای دستی در هنگام انجام امور پشتيبانی کاربران، برای کشف شبکه های غيرمجاز باشد.

یکی از بزرگترین تغييرات در بازار 802.11 در سال های اخير ظهور 802.11 a به عنوان یک محصول تجاری قابل دوام بود. این موفقيت نياز به ارائه ابزارهایی برای مدیران شبکه های802.11 a را بوجود آورد. خوشبختانه 802.11 a از همان MAC پيشينيان خود استفاده می کند، بنابراین بيشتر آنچه مدیران راجع به 802.11 و تحليل کننده ها می دانند، بدرد می خورد. مدیران شبکه باید دنبال محصولی سازگار باشند که هر دو استاندارد 802.11 aو 802.11 bرا بصورت یکجا و ترجيحاً به صورت همزمان پشتيبانی کند. چيپ ست های دوباندی 802.11 a/b و کارت های ساخته شده با آنها به آنالایزرها اجازه می دهد که روی هر دو باند بدون تغييرات سخت افزاری کار کنند، و این بدین معنی است که مدیران شبکه نياز به خرید و آموزش فقط یک چارچوپ پشتيبانی شده برای هر دو استاندارد دارند. این روال باید تا 802.11 g ادامه یابد، تا جایی که سازندگان آنالایزرها کارت های 802.11 a/b/g را مورد پذیرش قرار دهند.بسياری از ابزارها می توانند برای انجام امور رسيدگی به سایت و ردیابی نقاط دسترسی نامطلوب استفاده شوند، اما مدیران شبکه باید از نياز به همگامی با آخرین تکنيک های استفاده شده در این بازی موش و گربه! آگاه باشند. نقاط دسترسی می توانند در هر باند فرکانسی تعریف شده در 802.11 بکارگرفته شوند، بنابراین مهم است که تمام ابزارهای مورد استفاده در بررسی های سایت بتوانند کل محدوده فرکانسی را پویش کنند. حتی اگر شما استفاده از b 802.11 را انتخاب کرده اید، آنالایزر استفاده شده برای کار نظارت بر سایت، باید بتواند همزمان نقاط دسترسی802.11 a را نيز پویش کند تا در طول یک بررسی کامل نيازی به جایگزین های سخت افزاری و نرم افزاری نباشد.بعضی نقاط دسترسی نامطلوب سعی دارند کانالهایی را به صورت غيرقانونی روی کانال های 802.11 b به کار بگيرند که برای ارسال استفاده نمی شوند. برای مثال قوانين FCC تنها اجازه استفاده از کانال های ١ تا ١١ از 802.11 bرا می دهد. کانال های ١٢ تا ١۴ جزء مشخصات آن تعریف شده اند اما فقط برای استفاده در اروپا و ژاپن کاربرد دارند. به هرحال، بعضی کاربران ممکن است از نقطه دسترسی کانال های اروپایی یا ژاپنی استفاده کنند، به این اميد که رسيدگی یک سایت متمرکز روی کانال های مطابق با FCC از کانال های فرکانس بالاتر چشم پوشی کند. این قضيه مخصوصاً برای ردیابی ابزارهایی اهميت دارد که بيرون باند فرکانسی مجاز بکارگرفته شده اند تا از اعمال اجرایی اتخاذ شده توسط نمایندگی های مجاز برحذر باشند. آنالایزرهای غيرفعال (Passive Analyzers) ابزار ارزشمندی هستند زیرا استفاده های غيرمجاز را تشخيص می دهند، اما چون توانی ارسال نمی کنند استفاده از آنها قانونی است.مدیران شبکه همواره تحت فشار زمانی هستند، و به روش آسانی برای یافتن نقاط دسترسی نامطلوب و در عين حال چشم پوشی از نقاط دسترسی مجاز نياز دارند. موتورهای جستجوی خبره به مدیران اجازه می دهند که ليستی از نقاط دسترسی مجاز را پيکربندی کنند. هر نقطه دسترسی غيرمجاز باعث توليد علامت هشدار دهنده ای می شود. در پاسخ به علامت هشدار دهنده، مدیران شبکه می توانند از ابزار دیگری برای پيدا کردن نقطه دسترسی براساس مقياس های قدرت سيگنال استفاده کنند. اگرچه این ابزارها ممکن است خيلی دقيق نباشند، ولی برای محدود کردن محوطه جستجوی نقطه دسترسی نامطلوب به اندازه کافی مناسب هستند.

مسأله شماره ٣: استفاده غيرمجاز از سرویس

چندین شرکت مرتبط با شبکه های بی سيم نتایجی منتشر کرده اند که نشان می دهد اکثر نقاط دسترسی با تنها تغييرات مختصری نسبت به پيکربندی اوليه برای سرویس ارائه می گردند. تقریباً تمام نقاط دسترسی که با پيکربندی پيش فرض مشغول به ارائه سرویس هستند WEP (Wired Equivalent Privacy) را فعال نکرده اند یا یک کليد پيش فرض دارند که توسط تمام توليدکنند گان محصولات استفاده می شوند. بدون WEP دسترسی به شبکه به راحتی ميسر است. دو مشکل به دليل این دسترسی باز می تواند بروز کند: کاربران غيرمجاز لزوماً از مفاد ارائه سرویس تبعيت نمی کنند، و نيز ممکن است تنها توسط یک اسپم ساز اتصال شما به ISPتان لغو شود.

راه حل شماره ٣ : طراحی و نظارت برای تأیيد هویت محکم

راه مقابله مشخص با استفاده غيرمجاز، جلوگيری از دسترسی کاربران غيرمجاز به شبکه است. تأیيد هویت محکم و محافظت شده توسط رمزنگاری یک پيش شرط برای صدور اجازه است، زیرا امتيازات دسترسی برپایه هویت کاربر قرار دارند. روش های VPNکه برای حفاظت از انتقال در لينک رادیویی به کارگرفته می شوند، تأیيد هویت محکمی را ارائه می کنند. تخمين مخاطرات انجام شده توسط سازمان ها نشان می دهد که دسترسی به 802.1 x باید توسط روش های تأیيد هویت برپایه رمزنگاری تضمين شود. از جمله این روش ها می توان به TLS (Layer Security Transport) ، TTLS(Tunneled Layer Security Transport ) یا PEAP (Protected Extensible Authentication Protocol) اشاره کرد.

هنگامی که یک شبکه با موفقيت راه اندازی می شود، تضمين تبعيت از سياست های تایيد هویت و اعطای امتياز مبتنی بر آن حياتی است. همانند مسأله نقاط دسترسی نامطلوب، در این راه حل نيز نظارت های منظمی بر تجهيزات شبکه بی سيم باید انجام شود تا استفاده از مکانيسم های تأیيد هویت و پيکربندی مناسب ابزارهای شبکه تضمين شود. هر ابزار نظارت جامع باید نقاط دسترسی را در هر دو باند فرکانسی802.11 b (باند GHz ISM 2.4) و (802.115 a GHz U-NII) تشخيص دهد و پارامترهای عملياتی مرتبط با امنيت را نيز مشخص کند. اگر یک ایستگاه غيرمجاز متصل به شبکه کشف شود، یک رسيور دستی می تواند برای ردیابی موقعيت فيزیکی آن استفاده شود. آنالایزرها نيز می توانند برای تأیيد پيکربندی بسياری از پارامترهای نقاط دسترسی استفاده گردند و هنگامی که نقاط دسترسی آسيب پذیری های امنيتی را نمایان می کنند، علائم هشدار دهنده صوتی توليد کنند.

مسأله شماره ۴ : محدودیت های سرویس و کارایی

LAهای بی سيم ظرفيت های ارسال محدودی دارند. شبکه های802.11 b سرعت انتقالی برابر با 11 Mbps و شبکه های برپایه تکنولوژی جدید 802.11 a نرخ انتقال اطلاعاتی تا Mbps 54 دارند. البته ماحصل مؤثر واقعی، به دليل بالاسری لایه MAC تقریباً ، تا نيمی از ظرفيت اسمی می رسد. نقاط دسترسی کنونی این ظرفيت محدود را بين تمام کاربران مربوط به یک نقطه دسترسی قسمت می کنند. تصور اینکه چگونه برنامه های محلی احتمالاً چنين ظرفيت محدودی را اشغال می کنند یا چگونه یک نفوذگر ممکن است یک حمله انکار سرویس(DoS) روی این منابع محدود طرح ریزی کند، سخت نيست.ظرفيت رادیویی می تواند به چندین روش اشغال شود. ممکن است توسط ترافيکی که از سمت شبکه باسيم با نرخی بزرگتر از توانایی کانال رادیویی می آید، مواجه شود. اگر یک حمله کننده یک ping flood را از یک بخش اترنت سریع بفرستد، می تواند به راحتی ظرفيت یک نقطه دسترسی را اشغال کند. با استفاده از آدرس های broadcast امکان اشغال چندین نقطه دسترسی متصل به هم وجود دارد. حمله کننده همچنين می تواند ترافيک را به شبکه رادیویی بدون اتصال به یک نقطه دسترسی بی سيم تزریق کند. 802.11 طوری طراحی شده است که به چندین شبکه اجازه به اشتراک گذاری یک فضا وکانال رادیویی را می دهد. حمله کنندگانی که می خواهند شبکه بی سيم را از کار بياندازند، می توانند ترافيک خود را روی یک کانال رادیویی ارسال کنند و شبکه مقصد ترافيک جدید را با استفاده از مکانيسم CSMA/CA تا آنجا که می تواند می پذیرد. مهاجمان بداندیش که فریم های ناسالم می فرستند نيز ظرفيت محدود را پر می کنند. همچنين ممکن است مهاجمان تکنيک های توليد پارازیت رادیویی را انتخاب کنند و اقدام به ارسال اطلاعات با نویز بالا به شبکه های بی سيم مقصد کنند.بارهای بزرگ ترافيک الزاماً با نيات بدخواهانه توليد نمی شوند. انتقال فایل های بزرگ یا سيستم client/server ترکيبی ممکن است مقادیر بالایی از دیتا روی شبکه ارسال کنند. اگر تعداد کافی کاربر شروع به گرفتن اندازه های بزرگی از دیتا از طریق یک نقطه دسترسی کنند، شبکه شبيه سازی دسترسی dial-upرا آغاز می کند.

راه حل شماره ۴ : دیدبانی شبکه

نشان یابی مسائل کارایی با دیدبانی و کشف آنها آغاز می شود. مدیران شبکه بسياری از کانال ها را برای کسب اطلاعات در مورد کارایی در اختيار دارند: از ابزارهای تکنيکی خاص مانند (Simple Network Management Protocol) SNMPگرفته تا ابزارهای بالقوه قوی غيرفنی مانند گزارش های کارایی کاربران. یکی از مسائل عمده بسياری از ابزارهای تکنيکی، فقدان جزئيات مورد نياز برای درک بسياری از شکایت های کاربران در مورد کارایی است. آنالایزرهای شبکه های بی سيم می توانند با گزارش دهی روی کيفيت سيگنال و سلامت شبکه در مکان کنونی خود، کمک باارزشی برای مدیر شبکه باشند. مقادیر بالای ارسال های سرعت پایين می تواند بيانگر تداخل خارجی یا دور بودن یک ایستگاه از نقطه دسترسی باشد. توانایی نشان دادن سرعت های لحظه ای روی هر کانال، یک تصویر بصری قوی از ظرفيت باقی مانده روی کانال می دهد که به سادگی اشغال کامل یک کانال را نشان می دهد. ترافيک مفرط روی نقطه دسترسی می تواند با تقسيم ناحيه پوشش نقطه دسترسی به نواحی پوشش کوچک تر یا با اعمال روش شکل دهی ترافيک در تلاقی شبکه بی سيم با شبکه اصلی تعيين شود.در حاليکه هيچ راه حل فنی برای آسيب پذیری های ناشی از فقدان تأیيد هویت فریم های کنترل و مدیریت وجود ندارد، مدیران می توانند برای مواجهه با آنها گام هایی بردارند. آنالایزرها اغلب نزدیک محل های دردسرساز استفاده می شوند تا به تشخيص عيب کمک کنند و به صورت ایده آل برای مشاهده بسياری از حملات DoSکار گذاشته می شوند. مهاجمان می توانند با تغيير دادن فریم های 802.11 با استفاده از یکی از چندین روش معمول واسط های برنامه نویسی 802.11 موجود، از شبکه سوءاستفاده کنند. حتی یک محقق امنيتی ابزاری نوشته است که پيام های قطع اتصال فرستاده شده توسط نقاط دسترسی به کلاینت ها را جعل می کند. بدون تأیيد هویت پيام های قطع اتصال بر اساس رمزنگاری، کلاینت ها به این پيام های جعلی عمل می کنند و اتصال خود را از شبکه قطع می کنند. تا زمانی که تأیيد هویت به صورت یک فریم رمزشده استاندارد درنياید، تنها مقابله عليه حملات جعل پيام، مکان یابی حمله کننده و اعمال عکس العمل مناسب است.

ربایی! Session و MAC مسأله شماره ۵: جعل

شبکه های 802.11 فریم ها را تأیيد هویت نمی کنند. هر فریم یک آدرس مبداء دارد، اما تضمينی وجود ندارد که ایستگاه فرستنده واقعاً فریم را ارسال کرده باشد! در واقع همانند شبکه های اترنت سنتی، مراقبتی در مقابل جعل مبداء آدرس ها وجود ندارد. نفوذگران ARP(Resolution Protocol Address) می توانند از فریم های ساختگی برای هدایت ترافيک و تخریب جداول استفاده کنند. در سطحی بسيار ساده تر، نفوذگران می توانند ایستگاه های در حال استفاده را مشاهده MAC (Medium Access Control) آدرس های کنند و از آن آدرس ها برای ارسال فریم های بدخواهانه استفاده کنند. برای جلوگيری ازاین دسته از حملات، مکانيسم تصدیق هویت کاربر برای شبکه های 802.11 در حال ایجاد است. با درخواست هویت از کاربران، کاربران غيرمجاز از دسترسی به شبکه محروم می شوند. اساس تصدیق هویت کاربران استاندارد 802.1 x است که در ژوئن 2001 تصویب شده است. 802.1 x می تواند برای درخواست هویت از کاربران به منظور تأیيد آنان قبل از دسترسی به شبکه مورد استفاده قرار گيرد، اما ویژگی های دیگری برای ارائه تمام امکانات مدیریتی توسط شبکه های بی سيم مورد نياز است.

نفوذگران می توانند از فریم های جعل شده در حملات اکتيو نيز استفاده کنند. نفوذگران می توانند از فقدان تصدیق هویت نقاط دسترسی sessions علاوه بر ربودن نشست ها( چراغ دریایی ) Beaconبهره برداری کنند. نقاط دسترسی توسط پخش فریم های توسط نقاط دسترسی ارسال می شوند تا Beacon مشخص می شوند. فریم های کلاینت ها قادر به تشخيص وجود شبکه بی سيم و بعضی موارد دیگر شوند. هر SSID(Identifier Service Set) ایستگاهی که ادعا می کند که یک نقطه دسترسی است و نيز ناميده می شود، منتشر می کند، به عنوان network name که معمولاً Identifier بخشی از شبکه مجاز به نظر خواهد رسيد. به هرحال، نفوذگران می توانند به راحتی تظاهر کنند که نقطه دسترسی هستند، زیرا هيچ چيز در 802.11 از نقطه دسترسی نمی خواهد که ثابت کند واقعاً یک نقطه دسترسی است. در این نقطه، یک نفوذگر گواهی های لازم را سرقت کند و از آنها man-in-the-middleتواند با طرح ریزی یک حمله برای دسترسی به شبکه استفاده کند. خوشبختانه، امکان استفاده از پروتکل هایی که TLS وجود دارد. با استفاده از پروتکل x تأیيد هویت دوطرفه را پشتيبانی می کنند در 802.1 قبل از اینکه کلاینت ها گواهی های هویت خود را ارائه (Transport Layer Security ) کنند، نقاط دسترسی باید هویت خود را اثبات کنند. این گواهی ها توسط رمزنگاری قوی برای ارسال بی سيم محافظت می شوند. ربودن نشست حل نخواهد شد تا زمانی که بپذیرد . i تصدیق هویت در هر فریم را به عنوان بخشی از802.11MAC 802.11.

راه حل شماره ۵ : پذیرش پروتکل های قوی و استفاده از آنها

یک تهدید خواهد بود. مهندسان شبکه باید روی MAC جعل iتا زمان تصویب 802.11 تمرکز کنند و شبکه های بی سيم را تا آنجا که ممکن MAC خسارت های ناشی از جعلنقاط APاست از شبکه مرکزی آسيب پذیرتر جدا کنند. بعضی راه حل ها جعل دسترسی را کشف می کنند و به طور پيش فرض برای مدیران شبکه علائم هشدار دهنده توليد می کنند تا بررسی های بيشتری انجام دهند. در عين حال، می توان فقط با استفاده از پروتکل های رمزنگاری قوی مانند IPSec . از نشست ربایی! جلوگيری کرد آنالایزرها می توانند در بخشی از تحليل فریم های گرفته شده، سطح امنيتی مورد استفاده را تعيين کنند. این تحليل می تواند در یک نگاه به مدیران شبکه بگوید آیا پروتکل های امنيتی مطلوبی استفاده می شوند یا خير.

قوی، ممکن است که تمایل به استفاده از تصدیق VPN علاوه بر استفاده از پروتکل های داشته باشيد. بعضی جزئيات آناليز وضعيت تصدیق x هویت قوی کاربر با استفاده از 802.1 ارائه می کند. X، نتایج باارزشی روی قسمت بی سيم تبادل تصدیق هویت 802.1x 802.1 هنگام انجام نظارت بر سایت، آنالایزر نوع تصدیق هویت را مشخص می کند و این بررسی به مدیران شبکه اجازه می دهد که محافظت از کلمات عبور توسط رمزنگاری قوی ر ا تضمين کنند.

مسأله شماره ۶: تحليل ترافيک و استراق سمع

802.11 هيچ محافظتی عليه حملاتی که بصورت غيرفعال (passive) ترافيک را مشاهده می کنند، ارائه نمی کند. خطر اصلی این است که 802.11 روشی برای تامين امنيت دیتای در حال انتقال و جلوگيری از استراق سمع فراهم نمی کند Header فریم ها هميشه «in the clear» هستند و برای هرکس با در اختيار داشتن یک آنالایزر شبکه بی سيم قابل مشاهده هستند. فرض بر این بوده است که جلوگيری از استراق سمع در مشخصات WEP(Wired Equivalent Privacy) ارائه گردد. بخش زیادی در مورد رخنه های WEPنوشته شده است که فقط از اتصال ابتدایی بين شبکه و فریم های دیتای کاربر محافظت می کند. فریم های مدیریت و کنترل توسط WEPرمزنگاری و تصدیق هویت نمی شوند و به این ترتيب آزادی عمل زیادی به یک نفوذگر می دهد تا با ارسال فریم های جعلی اختلال به وجود آورد. پياده سازی های اوليه WEP نسبت به ابزارهای crackمانند WEPcrack و AirSnort آسيب پذیر هستند، اما آخرین نسخه ها تمام حملات شناخته شده را حذف می کنند. به عنوان یک اقدام احتياطی فوق العاده، آخرین محصولات WEP یک گام فراتر می روند و از پروتکل های مدیریت کليد برای تعویض کليد WEP در هر پانزده دقيقه استفاده می کنند. حتی مشغول ترین LANبی سيم آنقدر دیتا توليد نمی کند که بتوان در پانزده دقيقه کليد را بازیافت کرد.

راه حل شماره ۶ : انجام تحليل خطر

هنگام بحث در مورد خطر استراق سمع، تصميم کليدی برقراری توازن بين خطر استفاده از WEPتنها و پيچيدگی بکارگيری راه حل اثبات شده دیگری است. در وضعيت فعلی برای امنيت لایه لينک، استفاده از WEP با کليدهای طولانی و توليدکليد پویا توصيه می شود. WEP تا حد زیادی مورد کنکاش قرار گرفته است و پروتکل های امنيتی عليه تمام حملات شناخته شده تقویت شده اند. یک قسمت بسيار مهم در این تقویت، زمان کم توليد مجدد کليد است که باعث می شود نفوذگر نتواند در مورد خصوصيات کليد WEP قبل از ، جایگزین شدن، اطلاعات عمده ای کسب کند.اگر شما استفاده از WEPرا انتخاب کنيد، باید شبکه بی سيم خود را نظارت کنيد تا مطمئن شوید که مستعد حمله AirSnort نيست. یک موتور آناليز قوی به طور خودکار تمام ترافيک دریافت شده را تحليل می کند و ضعف های شناخته شده را در فریم های محافظت شده توسط WEP بررسی می کند. همچنين ممکن است بتواند نقاط دسترسی و ایستگاه هایی را که WEP آنها فعال نيست نشان گذاری کند تا بعداً توسط مدیران شبکه بررسی شوند. زمان کوتاه توليد مجدد کليد ابزار بسيار مهمی است که در کاهش خطرات مربوط به شبکه های بی سيم استفاده می شود. بعنوان بخشی از نظارت سایت، مدیران شبکه می توانند از آنالایزرهای قوی استفاده کنند تا مطمئن شوند که سياست های توليد کليد مجدد WEP توسط تجهيزات مربوطه پياده سازی شده اند.

اگر از LAN بی سيم شما برای انتقال دیتای حساس استفاده می شود، ممکن است WEP برای نياز شما کافی نباشد. روش های رمزنگاری قوی مانند IPSec و SSL ،SSH برای انتقال دیتا به صورت امن روی کانال های عمومی طراحی شده اند و برای سال ها مقاومت آنها در برابر حملات ثابت شده است، و یقيناً سطوح بالاتری از امنيت را ارائه می کنند. نمایشگرهای وضعيت نقاط دسترسی می توانند بين نقاط دسترسی که از WEP ،802.1 x و VPN استفاده می کنند، تمایز قائل شوند تا مدیران شبکه بتوانند بررسی کنند و که آیا در آنها از سياست های رمزنگاری قوی تبعيت می شود یا خير.

علاوه بر استفاده از پروتکل های VPN قوی، ممکن است که تمایل به استفاده از تصدیق هویت قوی کاربر با استفاده از802.1 x داشته باشيد. بعضی جزئيات آناليز وضعيت تصدیق 802.1 x، نتایج باارزشی روی قسمت بی سيم تبادل تصدیق هویت 802.1 x ارائه می کند.

آنالایزر هنگام انجام نظارت بر سایت، نوع تصدیق هویت را مشخص می کند و این بررسی به مدیران شبکه اجازه می دهد که محافظت از کلمات عبور توسط رمزنگاری قوی را تضمين کنند.

مسأله شماره ٧: حملات سطح بالاتر

هنگامی که یک نفوذگر به یک شبکه دسترسی پيدا می کند، می تواند از آنجا به عنوان نقطه ای برای انجام حملات به سایر سيستم ها استفاده کند. بسياری از شبکه ها یک پوسته بيرونی سخت دارند که از ابزار امنيت پيرامونی تشکيل شده، به دقت پيکربندی شده و مرتب دیده بانی می شوند. اگرچه درون پوسته یک مرکز آسيب پذیر نرم قرار دارد.

LAN های بی سيم می توانند به سرعت با اتصال به شبکه های اصلی آسيب پذیر مورد استفاده قرار گيرند، اما به این ترتيب شبکه در معرض حمله قرار می گيرد. بسته به امنيت پيرامون، ممکن است سایر شبکه ها را نيز در معرض حمله قرار دهد، و می توان شرط بست که اگر از شبکه شما به عنوان نقطه ای برای حمله به سایر شبکه ها استفاده شود، حسن شهرت خود را از دست خواهيد داد.

راه حل شماره ٧ : هسته را از LAN بی سيم محافظت کنيد

به دليل استعداد شبکه های بی سيم برای حمله، باید به عنوان شبکه های غيرقابل اعتماد مورد استفاده قرار بگيرند. بسياری از شرکت ها درگاه های دسترسی guest در اتاق های آموزش یا سالن ها ارائه می کنند. شبکه های بی سيم به دليل احتمال دسترسی توسط کاربران غيرقابل اعتماد می توانند به عنوان درگا ه های دسترسی guestتصور شوند. شبکه بی سيم را بيرون منطقه پيرامون امنيتی شرکت قرار دهيد و از تکنولوژی کنترل دسترسی قوی و ثابت شده مانند یک فایروال بين LAN بی سيم و شبکه مرکزی استفاده کنيد، و سپس دسترسی به شبکه مرکزی را از طریق روش های VPN

تثبيت شده ارائه کنيد.

آخرین دیدگاهها